Amikor 2013 végén egy kijevi bank egy pénzkiadó automata furcsa meghibásodásának kivizsgálására kérte fel az orosz Kasperskyt, valószínűleg még senki nem sejtette, hogy milyen felfedezéshez vezet majd a vizsgálat.

A történteket a Kaspersky holnap kiadandó jelentését feldolgozva a The New York Times cikke ismertette szombaton. A szóban forgó bank azért értesítette a biztonsági céget, mert egy ATM-jük látszólag véletlenszerű időpontokban anélkül kezdett el egyszer csak bankjegyeket kiadni, hogy kártyát helyeztek volna el benne vagy megnyomtak volna rajta akár egy gombot is. A kamerák rögzítették, hogy ezekben az időpontokban az épp az automatánál lévő személyek besöpörték az ingyen pénzt.

Ám a tüzetesebb vizsgálat kiderítette, hogy még ez volt a legkisebb baj: kiderült, hogy a bank belső rendszerében a tranzakciókat intéző és felügyelő alkalmazottak gépein már hónapok óta olyan malware volt telepítve, mely rögzítette az összes tevékenységüket. Az így megszerzett információk nemcsak arra voltak alkalmasak, hogy a fenti egyszerű trükkel készpénzhez juttassák a bűnözői csoport segédmunkásait, hanem természetesen nagybani lopásra is: az eddigi eredmények szerint a világ 30 országában (például Oroszországban, Japánban, Svájcban, Hollandiában és az Egyesült Államokban) több mint száz pénzintézetbe juttatták el a kártékony kódot, majd több száz millió dollárnyi pénzt utaltak át e célra létrehozott számlákra. A Kaspersky szerint eddig 300 millió dollárnyi kárt már bizonyítottak, de a végösszeg valószínűleg közel lesz az egymilliárdhoz.

Az esetet jelezték a hatóságoknak, és mivel jelenleg még folyik a nemzetközi összefogással megindított nyomozás, valamint az érintett bankokkal is megállapodtak, a Kaspersky egyelőre nem fedi fel, mely bankokat lopták meg e módszerrel.

Annyi információt kiadott a Kaspersky egyik vezetője, hogy a Carbanak nevet adták a malware-nek. Az akciósorozat a biztonsági vállalkozás megítélése szerint valószínűleg az eddigi legprofesszionálisabb digitális bankrablás.

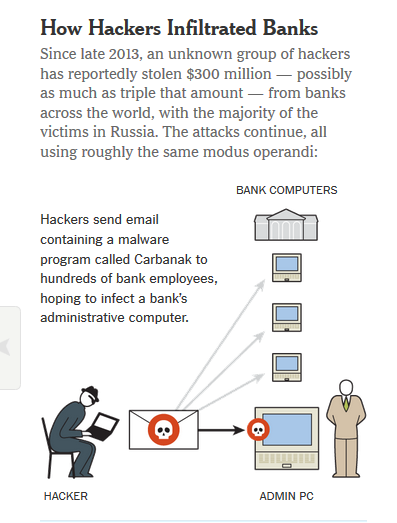

Ezt a kijelentést a módszer vázlatos leírása nem feltétlenül támasztja alá, inkább amiatt találhatják különlegesnek, hogy a bűnözők két éven át voltak képesek rejtve tevékenykedni. A Carbanak eljuttatásához egy már sokszor bevált technikát választottak: banki kollégáik nevében fertőzött e-maileket küldtek az alkalmazottaknak, abban bízva, hogy megnyitják azokat. Ha megtették, a vírus azonnal feltelepült az áldozat gépére.

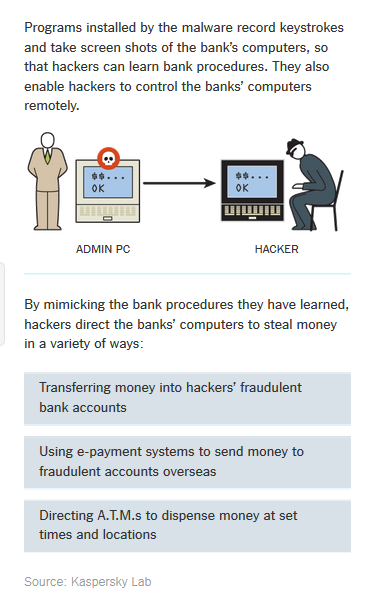

Az már valóban különlegesnek számít, hogy mire használták fel a távoli hozzáférést: képernyőképeket és videókat készítettek a dolgozó tevékenységéről. Minderre azért volt szükség, hogy megismerve a szokásokat, a napi rutinokat stb. „belebújhassanak az alkalmazott bőrébe”, vagyis olyan módon indíthassanak tranzakciókat, hogy az ne keltsen gyanút. Valószínűleg ennek alkalmazása adja a hosszú rejtőzködés sikerének a kulcsát.

A lopáshoz használták a két bevált formát – az említett ATM-es trükk, illetve az egyszerű átutalás –, de a nagy összegeket nem így szerezték meg, hanem egy szinte pofátlan módszerrel. A rendelkezésre álló információk alapján banki alkalmazottként módosítottak egy számlaegyenleget: a rajta lévő ezer dollárt átírták mondjuk tízezerre, majd kilencezret átutaltak egy külső számlára – így a számlatulajdonos nem fogott gyanút, a bank pedig a legközelebbi egyenleg-ellenőrzéskor csak törte a fejét, hogy mi történt.