Új hozzászólás Aktív témák

-

Nekem valahogy erős kétségeim vannak afelől, hogy 1 GHz-es kétmagos proci és 256 MB RAM elég a csomagelemzős szűrési/eldobási feladatok hatékony ellátására. Synology router-eken is van hasonló, Threat Prevention a neve. Az RT2600ac kicsit jobb képességű eszköz, de azt is erősen megizzasztja.

<-ƘƘ->

-

zsolt501

nagyúr

Nekem is erős kétségeim vannak ez ügyben pláne több kliens esetén.

Asus esetén a Trend micro adja a szűrő programot AiProtection néven, de ott is megizzad a proci nagyobb terhelés esetén.[ Szerkesztve ]

''Mind Így van ezzel aki hasonló időket megélt, de a döntés nem rajta állt neked csak arról kell döntened mihez kezdj az idővel amely megadatik.''

-

Reggie0

félisten

Es az SSL kapcsolattal megis mi a szart fog kezdeni?

Legfeljebb az egyszerubb retegen kapcsolodo exploitok ellen tud megvedeni.

[ Szerkesztve ]

-

Reggie0

félisten

válasz

MasterMark

#4

üzenetére

MasterMark

#4

üzenetére

De akkor mar a bongeszo szerint nem lesz jo az alairas, lehet mindent kivetelre rakni, vagy kulon certek koze betenni a routeret/gyartoet. Ekkora biztonsagi resnek nincs sok ertelme, feltetlenul meg kene bizni a routerben, ami szinten bugos altalaban, de legalabb eszrevenni is nehezebb, ha azt tamadtak meg sikeresen, vagy behuznak rola a certkeyeket.

[ Szerkesztve ]

-

válasz

MasterMark

#4

üzenetére

MasterMark

#4

üzenetére

Vagyis kvázi egy virtuális gép-szerűen kezeli a kapcsolatot?

Légvédelmisek mottója: Lődd le mind! Majd a földön szétválogatjuk.

-

dqdb

nagyúr

Nem, a direkt kliens-szerver TCP kapcsolat helyett eltéríti a TCP kapcsolat végét és két kapcsolat jött létre: egy kliens-vírusirtó és egy vírusirtó-szerver kapcsolatot. Ez HTTP esetében nem probléma, de HTTPS esetében az SSL/TLS kapcsolat megtörésével jár, te a kliensen már csak a vírusirtó dinamikusan generált tanúsítványát látod, nem az eredeti kapcsolatét, és esélyed nincsen arra, hogy kiderüljön, tényleg azzal kommunikálsz-e, mint szeretnéd.

És így jönnek képbe az elmúlt évek során kibukott olyan implementációs "apróságok", mint

1. a vírusirtó elfelejtett OCSP és/vagy CRL ellenőrzést végezni a túloldal tanúsítványán, és ez számodra sosem derült ki, mert az eredeti tanúsítvány rejtve maradt

2. a vírusirtó saját "CA"-ja, amiből kibocsátotta az oldalak számára tanúsítványokat, mindenkinél ugyanazt az RSA kulcsot használta

3. sokkal gyengébb algoritmusokat támogatott a vírusirtó, mint a böngésző támogatott volna, így hiába volt titkosított a kapcsolat a szerver felé, sokkal gyengébb változat épült volna fel, mint ha nem lett volna vírusirtó (valamint az új böngészőkben aktív adatátviteli feature-ök, mint SPDY, HTTP/2 vagy QUIC is később kerülnek be a vírusirtóba, ha egyáltalán bekerülnek)Valamint bónuszként próbálj meg használni certificate pinninget.

Egy jó vírusirtó megoldja a hatékony védelmet SSL szűrés nélkül is, de az ebben a routerben szállított vírusirtó nyilván csak így tud működni.

[ Szerkesztve ]

tAm6DAHNIbRMzSEARWxtZW50ZW0gdmFka5RydIJ6bmkuDQoNClOBc4Ek

-

Gargouille

őstag

Gyakorlatilag egy Man In The Middle (közbeékelődéses) támadásként képzeld el, csak itt a támadót helyettesítsd be a routerrel.

https://hu.m.wikipedia.org/wiki/K%C3%B6zbe%C3%A9kel%C5%91d%C3%A9ses_t%C3%A1mad%C3%A1s

Lassan kiderül, hogy amit korábban abszurd humornak gondoltunk, az csak szimpla jövőbelátás volt.

-

válasz

Gargouille

#9

üzenetére

Gargouille

#9

üzenetére

Yupp, erre gondoltam, csak nem megfelelően írtam körül.

Légvédelmisek mottója: Lődd le mind! Majd a földön szétválogatjuk.

-

dqdb

nagyúr

Plusz egy elem a feature listán, aminek a felhasználó örül, hogy ilyet is tud a szoftvere, mert nem tud a biztonsági és teljesítménybeli* mellékhatásokról.

* amikor legutoljára a Kaspersky topik környékén jártam, akkor az volt az egyik nagy fejlesztésük az SSL szűrésben, hogy már nem kellett 4c8t processzor a gigabites internet teljes sebességének kihasználásához, hanem elég volt "csak" 4c4t is, azonban 2c4t CPU-val még mindig 200-300 Mb/s környékére esett vissza az elérhető sebesség.

[ Szerkesztve ]

tAm6DAHNIbRMzSEARWxtZW50ZW0gdmFka5RydIJ6bmkuDQoNClOBc4Ek

-

-

Gargouille

őstag

Nem csak annyit tud, hanem hozzáadott értékként egy remekül saját maga ellen fordítható fegyvert is ad a potenciális támadó kezébe. Lássuk be, ez azért mégiscsak megér némi felárat.

Lassan kiderül, hogy amit korábban abszurd humornak gondoltunk, az csak szimpla jövőbelátás volt.

-

Gargouille

őstag

Ha nem napi szinten derülnének ki ordas biztonsági rések, sikeres hacker támadások, adatlopások, rendszerhibák, incidensek, visszaélések stb. a legnagyobb nevű gyártók termékeivel és szolgáltatásaival kapcsolatban, akkor valóban elég lenne a "nagy név", ahhoz, hogy vakon megbízzon bennük az ember. De a realitásoknál maradva az a helyzet, hogy aki "vakon megbízik" bármelyik gyártó termékében csak azért mert azt X vagy Y tervezte/gyártotta (tekintély elv), az hamis biztonság tudatban él. Szerintem.

Lassan kiderül, hogy amit korábban abszurd humornak gondoltunk, az csak szimpla jövőbelátás volt.

-

dqdb

nagyúr

válasz

Gargouille

#17

üzenetére

Gargouille

#17

üzenetére

Körülbelül 3 évvel ezelőtt ilyen relációban állt a bizalom és a valóság, azóta remélem, hogy rengeteget fejlődtek ezen a téren. Amúgy ez a tanulmány azután készült, hogy már előtte is többször kiborult a bili az SSL szűrések miatt, szóval a gyártók már addigra is tanulhattak volna azokból az esetekből.

[ Szerkesztve ]

tAm6DAHNIbRMzSEARWxtZW50ZW0gdmFka5RydIJ6bmkuDQoNClOBc4Ek

-

-

Gargouille

őstag

Hát igen. Itt valójában nem is arról van szó, hogy "nem tanultak belőle", profi szakemberekről, mérnökökről, fejlesztőkről van szó, pontosan tisztában vannak ők is vele, hogy mit adnak ki a kezükből. Viszont az a cél, hogy egy minél hamarabb eladható terméket állítsanak elő minél kevesebb befektetett erőforrásból, nem pedig az, hogy tökéletesre csiszolják és kifogástalan legyen. Az üzleti szempontok alapvetően felülírják az összes többi megfontolást, így amikor egy termék eléri műszakilag azt a minimum szintet ami már "vállalható" azonnal piacra dobják, aztán még ímmel-ámmal reszelgetik egy darabig, kiadnak pár hibajavítást és frissítést, de már a következő projektre fókuszálnak. Ez szinte a legtöbb IT termékre igaz ma, legyen az szoftver vagy hardver (tisztelet a kivételnek).

Tehát a valóság az, hogy ma csupa félkész és béta állapotban lévő IT terméket használunk, soha nincsen semmi rendesen befejezve, kitesztelve, véglegesre csiszolva. És ezen sajnos az N+1-dik biztonsági vagy adatvesztési incidens sem segít, egyszerűen ezt diktálja a "piaci verseny".

Lassan kiderül, hogy amit korábban abszurd humornak gondoltunk, az csak szimpla jövőbelátás volt.

-

zsolt501

nagyúr

válasz

Gargouille

#20

üzenetére

Gargouille

#20

üzenetére

Sajnos ebben tökéletesen igazad van.

''Mind Így van ezzel aki hasonló időket megélt, de a döntés nem rajta állt neked csak arról kell döntened mihez kezdj az idővel amely megadatik.''

-

LaySoft

tag

Ez azt jelenti, hogy ha ilyen router-t használnék és a böngészőben megnézek egy https oldalt, akkor gyakorlatilag nem a böngészőm létesíti a kapcsolatot a szerverrel, hanem a router? Mert így akkor a router látja a plain adatot és tud nézelődni benne. De ha a böngészőm a router-el létesítette az ssl kapcsolatot, és nem az oldallal, amit nézek, akkor hogyan tudja a router a böngészőmnek érvényes tanúsítvánnyal prezentálni az oldalt?

-

E.Kaufmann

addikt

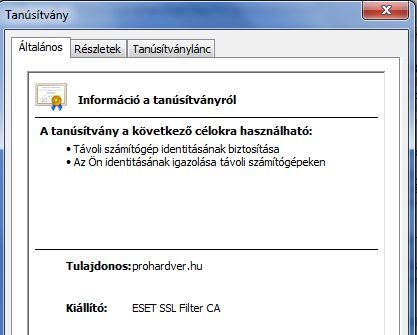

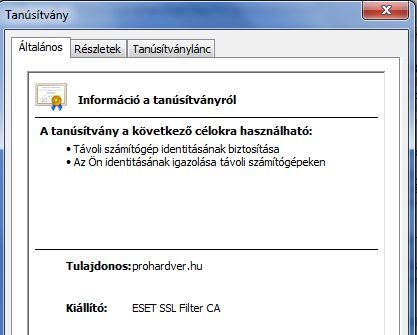

Van rá igény, hiába tiltakoznak sokan ezellen, valamint az itt a fórumon nagyrabecsült ESET (pölö Endpoint) is csinál ilyet, csak épp a böngészőbe épül be kiegészítőként és nem a routerre, tehát a kliens gépén történik az SSL forgalom átnézése (akinél ilyen van a gépén és be van kapcsolva az SSL szűrés, meg fog lepődni a cert kiállítóján, úgyúgy az ESET lesz az).

Helyzettől függ, érdemes-e a routeren csinálni ilyesmit (és egyáltalán milyen eszközön, milyen módon és ki által felügyelve) valamint érdemes erről tájékoztatni a felhasználókat, nehogy meglepődjenek.[ Szerkesztve ]

Le az elipszilonos jével, éljen a "j" !!!

-

E.Kaufmann

addikt

Céges környezetben AD-ból lehet központilag megbízható tanúsítványokat telepíteni, otthon meg a Windows-ba és a Firefoxba te magad fogod hozzáadni kézzel. Esetleg csinálnak egy setup.exe-t ami megcsinálja neked, ha van rendszergizda jogod. De nem néztem utána a konkrét esetnek.

Le az elipszilonos jével, éljen a "j" !!!

-

LaySoft

tag

válasz

E.Kaufmann

#24

üzenetére

E.Kaufmann

#24

üzenetére

Valamit még mindig nem értek. Az ssl végponti titkosítás, pontosan azt a célt szolgálja, hogy a szállítás alatt észrevétlenül senki se tudja még csak lehallgatni sem a forgalmat, nem hogy belenyúlni. Ha ez mégis ilyen egyszerű, hogy egy router megoldja, akkor ezzel a módszerrel miért nem hallgat le mindent akár a szolgáltató, vagy a hárombetűsek?

-

E.Kaufmann

addikt

1. Lehallgatnak de lehet meg se kell csapolni hozzá az ssl forgalmat. Volt arról pletyka itt meg a HUP-on, hogy pl egy mobilszolgáltatónál külön szobája volt egy állami hivatalnoknak. Ki tudja, hogy a Facebook-nál nincs-e Smith ügynöknek kávéscsészéje.

2. Észre fogod venni, ha egy router csapolja az SSL forgalmad, amennyiben rendszergazdai jogokkal nem módosítják úgy a végpontodat, hogy az hagyja. Ha meg egy támadónak van rendszergazdai joga, akkor az már régen rossz.

3. Meg tudod nézni és csekkolni, hogy ki a kiállítója a tanúsítványnak:

Bár elvileg olyan nevet lehetne oda írni, amit nem szégyelnek, de a hivatalos munkahelyi "megfigyelés" jelenléte csekkolható.[ Szerkesztve ]

Le az elipszilonos jével, éljen a "j" !!!

-

Gargouille

őstag

Ezer éve használják ezt a technikát. Régebben sok helyen vállalati szinten is például az internet forgalom szűrése hasonló módon volt megoldva. Alapvetően nem az ördögtől való, már abban az értelemben, hogy más módszerrel nem tudod az átmenő titkosított adatfolyamot vizsgálni, csak úgy ha közé ékelődsz. A gond, hogy ez kétélű fegyver, mert ha a támadó ékelődik be középre (értsd.: feltöri a routeredet), akkor minden átmenő forgalmat lát(hat) és manipulál(hat) is.

(#27) E.Kaufmann:

Szerinted hány otthoni egységsugarú user fogja nézegetni a cert repo-t? Már ha egyáltalán tudja, hogy létezik ilyesmi és hol keresse a Windowsban...

[ Szerkesztve ]

Lassan kiderül, hogy amit korábban abszurd humornak gondoltunk, az csak szimpla jövőbelátás volt.

-

E.Kaufmann

addikt

válasz

Gargouille

#28

üzenetére

Gargouille

#28

üzenetére

Én tudom, hogy egy se, de pl a HUP-on pont ezt vágták a fejemhez egy hasonló vitában, hogy böngészőből csekkolható a turpisság

Le az elipszilonos jével, éljen a "j" !!!

-

Gargouille

őstag

válasz

E.Kaufmann

#29

üzenetére

E.Kaufmann

#29

üzenetére

Sajnos a szakmabeliekre általánosan jellemző, hogy képtelenek az egyszeri felhasználó fejével gondolkodni.

Aki már a tanúsítványt ellenőrzi (és képes is értelmezni azt amit ott lát), az eleve nem vesz ilyen routert vagy tökéletesen tisztában van a veszéllyel. A többség pedig nem ilyen, bántás nélkül mondom, hogy magát a problémát sem érti.

Lassan kiderül, hogy amit korábban abszurd humornak gondoltunk, az csak szimpla jövőbelátás volt.

-

LaySoft

tag

válasz

Gargouille

#28

üzenetére

Gargouille

#28

üzenetére

Kerítettem egy vindózos gépet amin NOD32 fut, tesztelgettem, így már eloszlott a köd.

Ha a NOD32-ben be van kapcsolva az SSL szűrés, akkor minden https oldalhoz csinál egy tanúsítványt és mivel a Firefox-ban benne van az ESET tanúsítványa, ezért a böngésző simán elfogadja. Ha kitörlöm ezt a tanúsítványt a Firefox-ból, de a NOD32-ben bekapcsolva marad az SSL szűrés, akkor a Firefox azonnal beszól, hogy nem jó a tanúsítvány. De ha újraindítom a Firefox-ot, akkor megint ott figyel az ESET tanúsítványa. Csak akkor nem íródik vissza állandóan, ha a NOD32-ben ki van kapcsolva az SSL szűrés, és ebben az esetben az oldal eredeti tanúsítványát látjuk.

Azért ez így jobban belegondolva, nagyon gáz. Pontosan az SSL lényegét vágja tarkón ez a technika, mert a NOD32 látja a plain adatforgalmat, akár bele is nyúlhat. Ki tudja mit csinál az adatokkal, ki(k)nek mi(ke)t küld el, stb.

Feltételezhető, hogy ez a csoda router is így működik, de az is biztos hogy ehhez tanúsítványt kell telepítenie, ezt gondolom az install meg is teszi. A lényeg, hogy azért nincs világvége, mert bele kell nyúlni a rendszerbe, hogy működjön a dolog, ahhoz meg elméletileg jóváhagyás kell.

(Bocs ha a fentiek más(ok)nak egyértelmű volt eddig is, számomra nagy pofára esés)

-

LaySoft

tag

válasz

Gargouille

#32

üzenetére

Gargouille

#32

üzenetére

Továbbmegyek...

Mivel a NOD32 SSL tanúsítványokat állít ki realtime az összes https oldalhoz, amiket böngészőben nézegetünk, ezért benne van a privát kulcs, amivel aláírja ezeket a tanúsítványokat, ettől fogadja el a böngésző a telepített tanúsítvány által. Nyilán a privát kulcs szuperül el van kódolva, de BENNE VAN ez a lényeg. Vagyis ha valaki kihekkeli belőle, akkor utána korlátlanlul gyárthat az ESET nevében SSL tanúsítványokat, amiket a böngésző majd szótlanul elfogad, mert benne van az ESET tanúsítványa.

Helyes a gondolatmenetem?

[ Szerkesztve ]

-

dqdb

nagyúr

Helyes a gondolatmenetem?

Igen, helyes. A helyzetet súlyosbítja, hogy korábban akadt olyan gyártó, ami nem telepítéskor generált RSA kulcsot adott gépre, hanem mindenhol ugyanazt használta. Azaz te magadnál kinyerted a kulcsot, és a vírusirtó többi felhasználójánál vissza tudtál élni vele.Pontosan az SSL lényegét vágja tarkón ez a technika, mert a NOD32 látja a plain adatforgalmat, akár bele is nyúlhat. Ki tudja mit csinál az adatokkal, ki(k)nek mi(ke)t küld el, stb.

Ez így van, és ez csak a kisebbik probléma. A nagyobbik a gyártól implementációs hibái és azok biztonságot továbbgyengítő mellékhatásai.E.Kaufmann: Én tudom, hogy egy se, de pl a HUP-on pont ezt vágták a fejemhez egy hasonló vitában, hogy böngészőből csekkolható a turpisság

Fejlesztő vagyok, tele van a tanúsítványtáram gyengén védett teszt és fejlesztői CA-kkal, így a kényesebb oldalakon általában figyelem, hogy van-e EV tanúsítvány (ha nincsen, megnézem a láncot), netbankolásnál pedig minden belépéskor megnézem magát a láncot is (tudom, paranoia). Mivel a fontosabb oldalak szinte mindegyike bír EV tanúsítvánnyal, a böngészők pedig kódban fehérlistázzák azokat a CA-kat, amelyek ilyen tanúsítványokat bocsáthatnak ki (például Chromium és származékai), ezért a zöld lakat melletti zöld cégnév láttán gyorsan nyugtázható és megfelelő jele annak, hogy tényleg azzal a szerverrel beszélget a böngésződ, amelyikkel kell, és nincsen MITM folyamatban.tAm6DAHNIbRMzSEARWxtZW50ZW0gdmFka5RydIJ6bmkuDQoNClOBc4Ek

-

dqdb

nagyúr

ESET helyett szerencsésebb megnevezés lenne a SSL szűrést támogató vírusirtó, mert mindenki így csinálja.

Javítana a biztonságon, mert így a CA kulcsa nincsen nálad a kliensen, azonban a dinamikusan kiállított tanúsítványokban használt kulcs még mindig ott marad (szóval még így is megvalósítható az átverés.,ha sikerül kinyerni a kulcsot). Emellett valamennyit lassít a folyamaton, mert minden új site-hoz a gyártó szerveréhez kell fordulni aláírásra.

Az is javíthat valamennyit a biztonságon, ha a vírusirtót 1-2 óránként új RSA kulcsot generál, amit a dinamikusan kiállított tanúsítványokhoz használ, így megszerzett kulcs esetében a lehetséges átverés időablaka lényegesen lerövidül (a "CA" tanúsítványát sajnos nem tudja cserélgetni a fehérlistázás miatt, azon a te ötleted segíthet).

[ Szerkesztve ]

tAm6DAHNIbRMzSEARWxtZW50ZW0gdmFka5RydIJ6bmkuDQoNClOBc4Ek

-

szaszabee

aktív tag

Ki vesz ennyiért routert

-

BazsiBazsi

aktív tag

"Ha mégegszer lelősz meghekkellek!!"

Sok sikert RS400-em van -

LaySoft

tag

válasz

BazsiBazsi

#39

üzenetére

BazsiBazsi

#39

üzenetére

Ha tényleg ilyened van, akkor megnéznéd a kedvünkért, hogy egy azon keresztül letöltődött https oldal tanúsítványát milyen szervezet állította ki?

[ Szerkesztve ]

Új hozzászólás Aktív témák

ph A Nighthawk RS400 fedélzetén a Bitdefenderrel közösen fejlesztett Netgear Armor gondoskodik a nem kívánt látogatók távoltartásáról.