Újabb Edward Snowdentől származó fontos dokumentumokat publikált a Der Spiegel, melyek azt mutatják be, milyen hálózati módszereket használt a legfontosabb amerikai nemzetbiztonsági hivatal (National Security Agency – NSA) egyrészt arra, hogy megvédjék az USA katonai hálózatait, másrészt arra, hogy más országok hálózataiba bejutva információkat gyűjtsenek. Az elemzést Jacob Appelbaum, a Snowdennel közvetlen kapcsolatban álló aktivista és újságíró, illetve társai készítették. A dokumentumokból kiderül – és ez keltette a legnagyobb sajtóvisszhangot –, hogy bár a Sony Pictures elleni észak-koreai állami hackertámadás igen nagy politikai vihart kavart az Egyesült Államokban, az NSA már évekkel ezelőtt betört az észak-koreai hálózatokba.

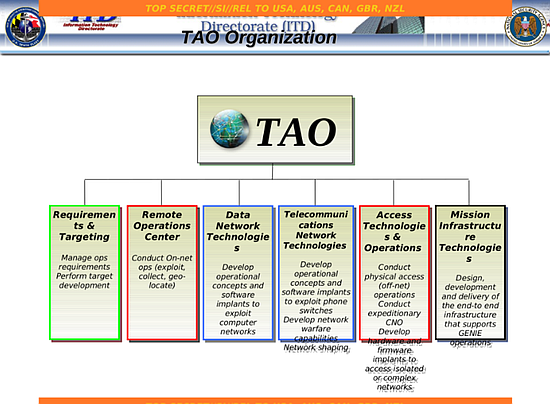

A dokumentumokban újra szóba kerül a korábbi kiszivárogtatás után hírhedtté vált speciális egység, a Remote Operations Center, ahol a külföldi hálózatok, rendszerek elleni támadásokat tervezték és menedzselték (Tailored Access Operations). A belső hírlevelekből és oktatási anyagból képet kaphatunk arról, hogy miként szervezték meg ezt a központot, és különösen érdekes, hogy szerepel benne egy kódrészlet, amely egy saját tervezésű billentyűzetfigyelő malware-ből származik (a kód esetében nem egészen világos, hogy ez is a Snowden által megszerzett anyagokból származik-e vagy más forrásból – Appelbaum már máskor is közzétett olyan dokumentumokat melyek egész biztosan nem Snowdentől származnak).

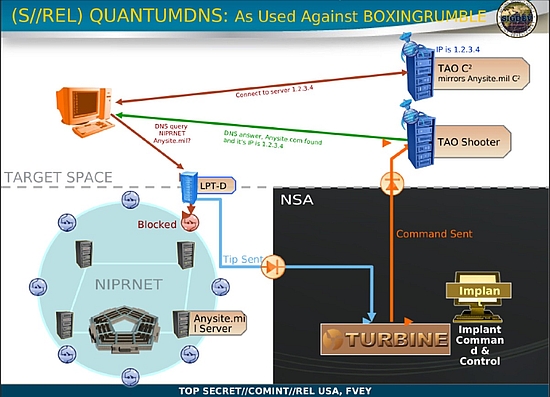

Leírások is olvashatók a Turbulence-nek elnevezett programcsomag egyes elemeiről is (Turbine, Turmoil) – ez a komplex rendszer többek között a támadások kivédését is szolgálta, és közvetlenül kapcsolódott a Tutelage néven ismert rendszerhez, melynek feladata az amerikai katonai hálózatok monitorozása és védelme. A kiberhadviselés itt a hagyományoshoz hasonlóan működött, csak digitális keretek között; az ezért felelős komponens észlelte a támadást, egy másik azonosította és elemezte, majd valamilyen válaszlépés következett: blokkolták, hamis célpontra irányították át, hogy kielemezzék az összetevőit, esetleg szétzilálták a támadást vagy dezinformációkkal látták el a malware-t. Mindezt a védett rendszeren kívül, a nyilvános interneten végezték el.

Ami különösen érdekes: a támadások kivédésekor „vissza is lőttek”, ugyanis keresték a támadó botnetekben a sérülékenységeket, hogy a rendszert a saját malware-ükkel fertőzzék meg, hogy bejuthassanak a támadó szervezet rendszerébe. Erre szerepel is egy példa a dokumentumokban. Az NSA meghackelte a „Boxingrumble” kódnevű botnetet, mely az USA-ban élő kínai és vietnami disszidensek után kémkedett, főként a Védelmi Minisztérium egy hálózatát célba véve. A nemzetbiztonságiak „átverték” a malware-t, más célpontra irányították, egy saját szervert iktattak be, amelyről elhitették a szoftverrel, hogy egy megbízható irányító (command and control) szerver, majd bejuttatták a saját kémprogramjukat a botnetbe.

A már említett, a Sony-hack után különösen érdekes momentum, hogy egy belső anyagból kiderül: az NSA a dél-koreai hálózaton keresztül sikeresen jutott be észak-koreai rendszerekbe, és már évek óta gyűjtöttek ott információkat.

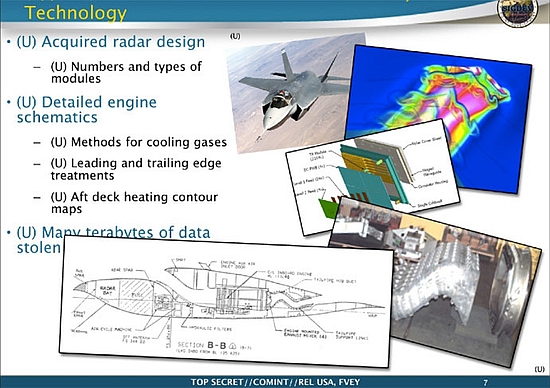

A megfigyelési ügyek mellett nagyot szólt az a kiszivárogtatás is, hogy állítólag kínai hackerek 50 terabájtnyi(!) dokumentációt szereztek meg az új amerikai harci repülő, az F-35 Joint Strike Fighter fejlesztéséről. Az újdonság igazából nem az, hogy adatok szivárogtak ki, azt már eddig is lehetett tudni, hanem a mennyiség.