Két biztonsági cég is monitorozta, hogy a ViperRAT androidos malware segítségével végrehajtott, nemrég indult támadássorozat hogyan zajlik, kik a célpontok, és a vírus milyen adatokat igyekszik megszerezni, és e munka közben felfedezték, hogy a ViperRAT megtalálható az izraeli hadsereg (IDF) tagjainak a készülékein is.

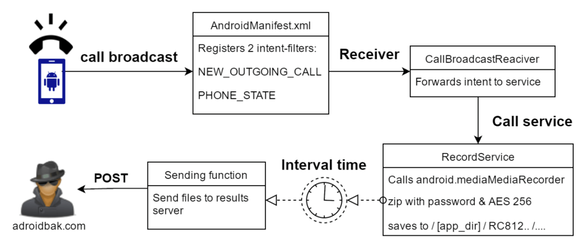

Az egyelőre még nem azonosított hackercsoport által fejlesztett és terjesztett malware az eddigi tapasztalatok alapján szinte mindent gyűjt a mobilkészülékekről – sms-üzeneteket, címjegyzéket, földrajzi adatokat, de úgy tűnik, hogy elsősorban a fényképek és a hangfelvételek érdeklik.

A Lookout és a Kaspersky Lab szakemberei azt találták, hogy több mint száz izraeli katona készülékén (a Samsung, a HTC, az LG és a Huawei termékein) található meg az adatlopó vírus, és vélekedésük szerint már közel 9000 fájlhoz jutottak hozzá a támadók ezekről az eszközökről. A Lookout regionális vezetője úgy látja, hogy a támadások célzottan irányultak a katonák ellen, de azt is hozzátette, hogy maga a teljes kampány nem az IDF-et vette egyedül célba, egy sokkal szélesebb körű akcióról van szó.

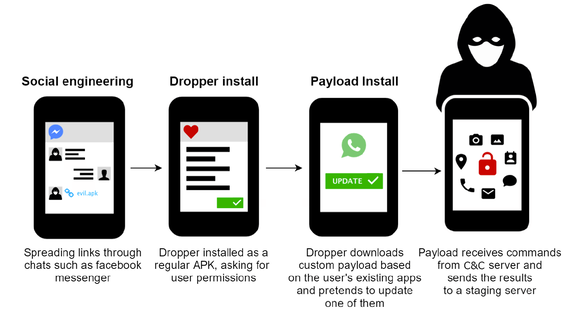

A támadók a szokásos módon, a social engineering módszereit felhasználva kompromittálták a készülékeket – például vonzó fiatal nőknek álcázva magukat a Facebookon, és ezen az úton juttatták el a vírust a célba vett az androidos eszközre. Mindehhez komoly felhasználói közreműködés volt szükséges, ugyanis a malware telepítéséhez elengedhetetlen fertőző linket a Messengeren küldték át. Az is előfordult, hogy olyan, a közösségi oldalon hozzáférhető játékok mögé bújtak, melyekről tudták, hogy a katonák szívesen töltik vele az idejüket. És itt még mindig nem ért véget a felhasználói aktivitás: a települő kártékony kód hozzáférési engedélyeket is kért, ezeket is meg kellett adni. A megfigyelési tevékenységet például egy hamis WhatsApp-frissítés mögé bújtatták el, ennek telepítése tette lehetővé a távolról kiadott utasításoknak a Websocket protokoll segítségével történő végrehajtását.

A kutatók igyekeznek azonosítani a támadókat, eddig sikertelenül, de mivel a tagok vasárnap és csütörtök között aktívak, arra gyanakodnak, hogy a csoport valahol a Közel-Keleten működik.