Körülbelül egy évvel az iráni atomerőművek rendszereit megfertőző Stuxnet felfedezése után a Symantec egy ehhez nagyon hasonlító vírust talált, ezúttal Európában.

A biztonsági cég közleménye szerint az új, Duqunek elnevezett malware egyes részei közel azonosnak tűnnek a Stuxnetével, de annyit biztosan lehet állítani, hogy az új vírus megírója ismerte a Stuxnet forráskódját. A Duqu ez utóbbihoz hasonlóan egy valid digitális tanúsítvánnyal ellátott driverfájl segítségével legális kódnak álcázza magát. A tanúsítványt egy tajpeji cég állította ki, lejárata 2012. augusztus 2. volt, de október 14-én, a Symantec vizsgálat kezdetekor a hatóságok visszavonták az érvényességét. Az elemzés szerint a vírus nem replikálja magát, ezért nem nevezhető féregnek, és nem tartalmaz olyan részt sem, melynek célja a rombolás, mint a Stuxnet esetében. A szakemberek szerint inkább egy „felderítő” vírusról lehet szó, mely információkat gyűjt a megcélzott ipari rendszerről, amelyet majd fel lehet használni egy későbbi támadás során.

A Stuxnetet korábban alaposan elemző informatikusok egyik problémája az volt annak idején, hogy a Stuxnet nem tartalmazott olyan információgyűjtő elemet, melyre szerintük szükség lett volna a támadás előkészítéséhez, és úgy vélik, hogy a később készült Duqu egyik elődje lehetett ez. A most felfedezett vírus a jelentés szerint legalább egy éve aktív, így megtörténhetett, hogy ennek egyik változatát már alkalmazták az iráni rendszerek feltérképezésére.

A kutatást vezető Liam O Murchu elmondta, hogy a legmeglepőbb az volt a számukra, hogy a vírusírók még mindig tevékenykednek, ugyanis ők azt várták volna, hogy a Stuxnet körüli médiafelhajtás, illetve a politikai visszhang után visszavonulnak. A tények szerint viszont folyamatosan dolgoztak.

A Symantec a vírus két változatát október 14-én kapta meg egy meg nem nevezett, „széles körű nemzetközi kapcsolatokkal rendelkező” kutatólaboratóriumtól. A labor nevét a téma érzékenysége miatt O Murchu nem kívánta nyilvánosságra hozni. A mintaként kapott variánsokat ugyanarról a számítógépről gyűjtötték be, azóta a Symantecnél még tíz gépen fedezték fel a fertőzést. A szakemberek nem árulták el sem azt, hogy mely országokban, sem azt, hogy mely vállalatoknál találták meg őket, de annyit közöltek, hogy gyárakban, illetve kritikus infrastruktúrák rendszereiben akadtak rájuk.

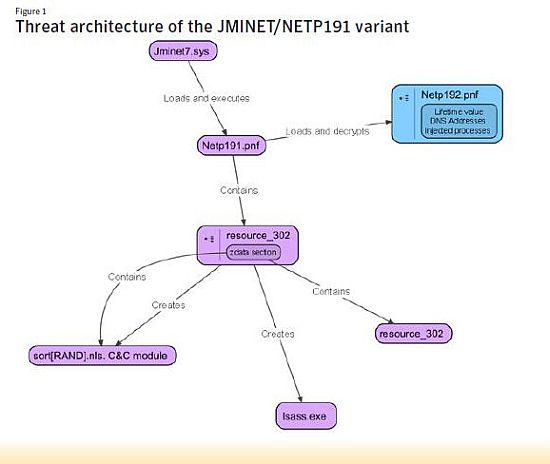

A nevet a „~DQ” prefix után kapta a malware, ugyanis ezt használja az általa létrehozott fájlok neveiben. A Duqu öt fájltípust használ: a bejutásra, a memóriába való betöltődésre, egy távoli hozzáférést biztosító trójait, egy végrehajtásra szolgáló trójait, illetve egy keyloggert. A Stuxnethez hasonlóan a Duqu is kifinomult megoldásokat tartalmaz az elrejtőzéshez, például inkább a memóriában bújik el a merevlemez helyett. Életciklusa 36 nap, ennek letelte után törli magát a rendszerből.

A Stuxnet egy nulladik napi sebezhetőséget használt ki a fertőzéshez, ehhez egy olyan pendrive-ot kellett csatlakoztatni, mely tartalmazta a vírust. A Duqu esetében a szakembereknek egyelőre még ötletük sincs arra, hogy vajon hogyan került a rendszerekbe, mivel telepítő kódra egyelőre még nem akadtak rá.

Az alábbi videóban egy magyar felirattal ellátott angol nyelvú előadás tekinthető meg, melyben Ralph Langner, a Stuxnet kódjának feltörését végző csapat vezetője számol be munkájukról.