A Symantec tegnap közzétett jelentésében egy olyan kémprogramcsomagot mutat be, mely kis kihagyással gyakorlatilag hat éve, 2008 óta biztosan aktív, és bizonyítottan több mint száz intézmény, hivatal, vállalat esett áldozatául. A Microsoft által Reginnek („reg–in”, illetve „in registry”) elnevezett malware-együttes olyan kifinomult megoldásokat tartalmaz, olyan bonyolult és összetett, hogy a biztonsági szakértők feltételezése szerint szinte biztos, hogy egy állam vagy egy hasonló lehetőségekkel rendelkező szervezet áll mögötte.

A programcsomaghoz kapcsolódó megfigyelési aktivitás már 2011 óta ismert, amikor az EU egyes intézményeit érték támadások. Akkor a Microsoft kezdte meg vizsgálatát, majd egy évvel később a Kaspersky Lab is elindított egy hasonló nyomozást. A Symantec tavaly csatlakozott hozzájuk, amikor kiderült, hogy néhány ügyfelüknél fertőzést észleltek. A cégek a vizsgálatok során együttműködtek, közösen gyűjtötték a bizonyítékokat, és a munka egyik összegzése a biztonsági vállalatok friss jelentése.

A Symantec szakemberei szerint ez a valószínűleg állami támogatású programcsomag a legfejlettebb és legkomplexebb kémeszköz, mellyel eddig találkoztak. A készítőket és üzemeltetőket még nem sikerült azonosítani, jórészt feltételezések sem láttak napvilágot – a kódok alapján csak annyit lehet sejteni, hogy a készítői angolul beszélnek. Az áldozatokról azonban tudhatunk: a Kaspersky Algériában, Afganisztánban, Belgiumban, Brazíliában, a Fidzsi-szigeteken, Németországban, Iránban, Indiában, Malajziában, Szíriában, Pakisztánban, Oroszországban, illetve Kiribatiban bukkant fertőzött rendszerekre, míg a Symantec egyéb országok mellett főként Oroszországban és Szaúd-Arábiában azonosított kiterjedt kémtevékenységet.

A moduláris felépítésű, sokfunkciós Regin célpontjai közé személyek, kormányzati hivatalok, vállalatok és szervezetek mellett teljes hálózatok is beletartoznak, több országban a távközlési hálózatokat egészükben is megfigyelték adott célokból.

A legérdekesebb és legfontosabb tulajdonsága, hogy képes a mobilhálózatok GSM bázisállomásain is kémkedni: a Kaspersky a saját jelentésében közli, hogy eredetileg valószínűleg ez volt a kifejlesztés célja, és a Regin 2008-ban a Közel-Keleten (feltehetően Afganisztánban, Iránban, Szíriában vagy Pakisztánban – a Kaspersky nem adja meg pontosan) egy speciális payloaddal a hálózat rendszergazdáinak felhasználóneveit és jelszavait szerezte meg, és ezek birtokában újabb, különféle feladatokra alkalmas malware-eket telepíthettek a hálózati eszközökre. Ebben a térségben például olyanokat, amelyek egy katonai konfliktus vagy belpolitikai krízis, esetleg zavargások idején egyszerűen leállították a szolgáltatást. A Reginnek jelenleg két változatát ismerik: az 1.0-s verzió 2011-ig volt aktív – a Microsoft ekkor adott ki azonosító eszközt a trójaira –, majd 2013-ban jelent meg a 2.0-s verzió (elképzelhető, hogy a csomagot már 2008 előtt is használták, ám erre egyelőre nincs egyértelmű bizonyíték).

A nagy kérdés persze az, hogy vajon milyen módon tudják a támadók a későbbi, szélesebb körű behatolást biztosító első fertőzést eljuttatni a kiszemelt rendszerbe: felmerült a nulladik napi hibák kihasználása is, de talán az a legvalószínűbb, hogy a Regin működtetői emellett több úton is próbálkoznak: fertőzött e-mailek, weboldalak használata, man-in-the-middle támadás stb.

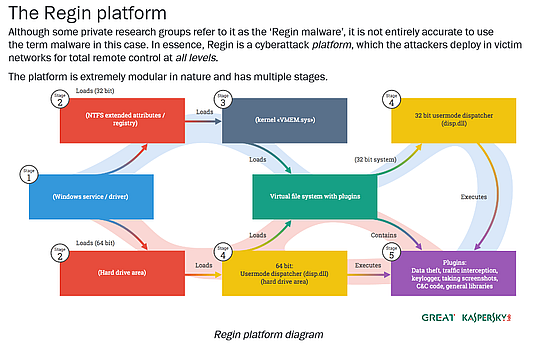

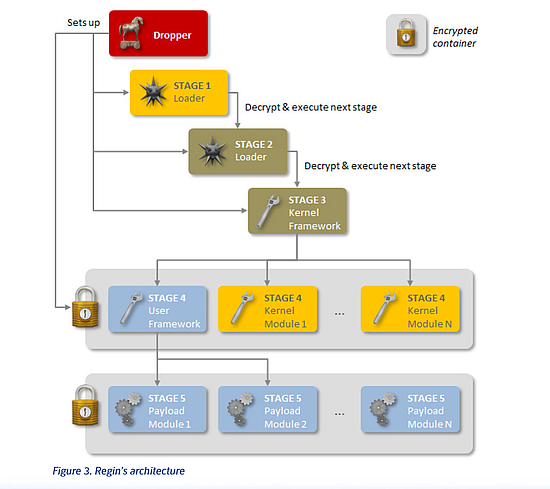

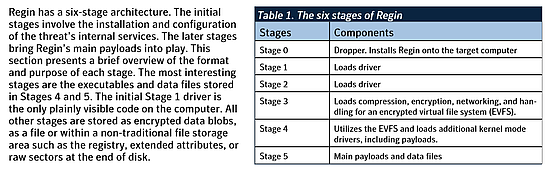

Amennyiben az első malware-t sikerült egy gépre eljuttatni, akkor a Regin öt lépésben veszi át az uralmat: az első három „előkészíti a terepet”, a harmadik és negyedik fázisban történik a speciális malware-ek, a payloadok feltöltése. Ez utóbbiak számtalan feladatot láthatnak el: billentyűzetfigyelés, képernyőképek készítése, jelszavak gyűjtése, az USB-n csatlakoztatott perifériák monitorozása stb.

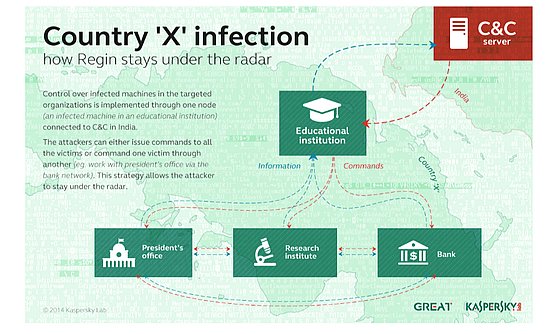

A folyamatok végrehajtása során a Regin egy beágyazott titkosítási technológiát használ, ezért meglehetősen nehéz a biztonsági szakemberek dolga. Egy sajátos megoldással a Regin arra is képes, hogy rejtőzködés céljából a Windows regisztrációs adatbázisában, az úgynevezett Extended Attributes szegmensében rejtsen el adatokat, melyeket később akar felhasználni. A megfertőzött rendszerek közötti kommunikáció is igen trükkös, a konspiratív politikai mozgalmak módszerét követi: hogy a kifelé, az internet felé irányuló, esetleg gyanút felkeltő adatforgalmat visszafogják, az egyes gépek nem közvetlenül érik el az irányító szervereket, hanem csak a hálózaton belül, egymással cserélnek információkat, az irányító szerverhez egy hubként működő node-on keresztül csatlakoznak.

A fentiek, illetve az Edward Snowden által kiszivárogtatott információk alapján természetesen az első számú „gyanúsított” a vezető amerikai hírszerző ügynökség, a National Security Agency (NSA), ám a hivatal vezetője hétfőn nem kívánta kommentálni a jelentések tartalmát, sőt spekulációnak minősítette azt, hogy ők egyáltalán szóba kerültek.