A Mossack Fonseca ügyvédi iroda dokumentumaiból építkező offshore botrány, a Panama Papers kapcsán az érdekelt legjobban, hogyan kerülhetett a sajtó képviselőihez az a közel 2,6 terabájtnyi adat, ami miatt az elmúlt napokban színészek, sportolók és magas beosztású politikusok kényszerültek magyarázkodásra, vagy akár pozícióik feladására.

A pletykák eddig is arról szóltak, hogy külső támadás érte az irodát, amely a pénzek elrejtésében profinak számított ugyan, de az adatvédelem területén lett volna még hova fejlődnie. A Mossack Fonseca (MF) honlapja egy elavult, ismert és jól dokumentált sebezhetőségeket tartalmazó WordPress alapú oldal volt, az ügyfelei számára fenntartott dokumentumkezelő webportál pedig egy hároméves, tucatnyi ismert hibát tartalmazó Drupal alapú rendszer.

Céghálók kialakításához, a pénz eltüntetéséhez értettek csak

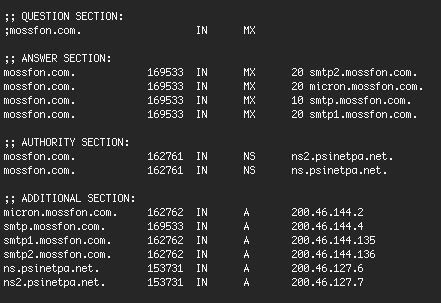

A holnap kapcsán nem is az alap WP gyenge pontjai a legdurvábbak, hanem a Revolution Slider nevű kiegészítő, annak is a 2.1.7-es verziója, ami a webszerveren shell hozzáféréshez juttatja a támadót - a hackerek legnagyobb örömére. Érthetetlen, hogy egy ilyen ügyfélkörrel rendelkező vállalkozás miért nem használt legalább tűzfalat, de tény, hogy csak mostanában kezdik el felépíteni a védelmet. A honlap, a webportál és a mailszerver azonos hálózatot, közös tartományt használt éveken keresztül, ahogy az Exchange 2010 lecserélését sem tartották indokoltnak.

A támadó minden bizonnyal a Revolution Slider közismert sebezhetőségét használta ki, majd szabadon garázdálkodott az MF WordPress felületén, ahol csak meg kellett néznie a wp-config.php-t, hogy megismerje az adatbázishoz tartozó azonosítókat, melyek egyszerű szövegként szerepelnek itt.

Az iroda által használt WP SMTP plugin a levelezőszerver adatait tartalmazza szintén szöveges formátumban. A jelszavak és felhasználónevek birtokában levelezés POP vagy IMAP elérése megoldódott. Ez eddig nem jelenthetett komoly kihívást, viszont ennél már csak a 2013-as, 7.23-as verziójú Drupal portál feltörését érezhette könnyebbnek, köszönhetően a 25 kritikus hibának és a lusta rendszergazdának, aki annak ellenére nem frissített, hogy a Drupageddonként elhíresült SQL botrányról még a süket is hallott.

Aztán persze lehet, hogy nem volt célzott támadás, a WP sebezhetőségeket automata eszközökkel is ki lehet használni, ahogy a Drupalgeddon mellett sem kell túl sokat gondolkodni. Érdekes módon mióta a magát csak John Doe-nak nevező szivárogtató vette magához az adatokat, azóta azok sokkal komolyabb biztonságban vannak, mint az ügyvédi irodánál töltött idő alatt bármikor.