Az elmúlt napokban több érdekes részlet is nyilvánosságra került a Target ellen végrehajtott támadással kapcsolatban, melynek során a hackerek egy, az áruházak pénztárgépeire telepített program segítségével több tízmillió bank- és hitelkártya adatait szerezték meg. Az elkövetők ezen felül a Target rendszeréből 70 millió ügyfél személyes adatait is elemelték, mindezt úgy, hogy a behatolásra csak akkor derült fény, amikor a hackerek már hetek óta szabadon tettek-vettek a rendszerben.

Bár a Target hivatalosan még mindig nem közölte, hogy a hackerek milyen módszert és programot használva érték el céljukat, valaki december 18-án feltöltötte a Symantec által üzemeltetett, és a rosszindulatú programok automata elemzésére használható threatexpert.com oldalra a terminálokra telepített malware-t. Egy, az üggyel kapcsolatos vizsgálathoz közel álló forrás szerint a ThreatExpert által készített jelentés kapcsolódik a Symantec által szintén december 18-án ismertetett és Reedum névre keresztelt POS (point of sale, azaz értékesítési pont) malware-hez, és szinte teljesen megegyezik a BlackPOS nevű programmal. Ez a – szerzője szerint – 207 Kbyte méretű malware a megrendelő igénye szerint személyre (inkább célpontra) szabható, és a jelenlegi antivírusok és tűzfalak többsége számára láthatatlan. Az előbb említett forrás Brian Krebs biztonsági szakértőnek azt mondta, hogy a támadás időpontjában a 40+ kereskedelmi antivírus program egyike sem ismerte fel a malware-t. A BlackPOS-t egyébként az általa elérhető haszon mértékéhez képest elég olcsón lehet beszerezni, az alap verzió 1800, az extrákkal – pl. az ellopott adatok titkosítása – felszerelt változat 2300 dollárba kerül a feketepiacon.

A Seculert által végzett elemzés szerint a támadást több lépcsőben hajtották végre. Először hozzáférést szereztek a Target egyik szerveréhez, majd innen elindulva valahogy telepítették a kereskedelmi lánc termináljaira a kártyaadatokat összegyűjtő programot. Ez nekiállt megcsapolni a pénztárgépek memóriáját a kártyás tranzakciók során, majd az adatokat 6 nap elteltével egy fertőzött targetes gép – feltehetően az eredetileg feltört webszerver – közbeiktatásával elkezdte feltölteni egy külső FTP szerverre, ahonnan az elkövetők egy Oroszországba visszakövethető VPS-t (virtuális privát szerver) használva letöltötték a mintegy 11 GB-nyi ellopott adatot. A nyilvánosan hozzáférhető naplófájlok szerint az így megszerzett információ csak a Targettől származott, és a korábbi hírekkel ellentétben nincs kapcsolat a Neiman Marcus elleni támadással.

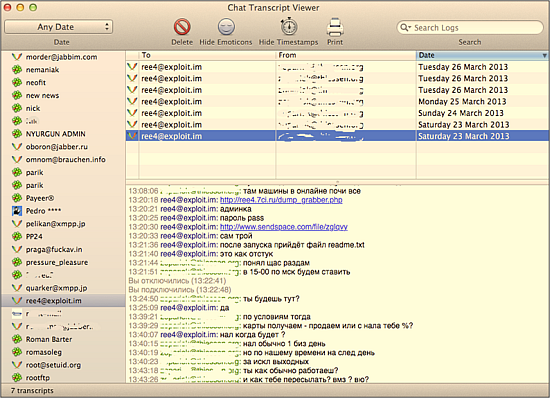

A BlackPOS megalkotójáról és a Target elleni támadás mögött álló személyről vagy személyekről egyelőre különböző vélemények vannak. A BlackPOS-ról először a Group-IB közölt információkat még 2013. március végén, amikor a cég talált egy bemutató videót a program működéséről, amiben egy pillanatra feltűnt egy nyitva felejtett böngészőfül, benne egy aktív VK (gyakorlatilag az orosz Facebook) chatablakkal. Innen eljutottak egy csoporthoz, amelytől többek között DDoS támadásokat is lehetett rendelni, és aminek feltehetően a BlackPOS akkor még Antikiller álnéven ismert szerzője is tagja volt.

A kaliforniai IntelCrawler január 17-én tett közzé egy jelentést, melyből kiderül, hogy a BlackPOS először Ausztráliában, Kanadában és az Egyesült Államokban bukkant fel, és a fórumokban Dump Memory Grabber by Ree[4]-ként kezdték hívni, ahol a Ree[4] a program értékesítőjét takarta. Az IntelCrawler azt állította, hogy nyomozásuk a 17 éves Szergej „ree4” Tarasovhoz vezette őket, később azonban visszakoztak, és nem Tarasovot, hanem Rinat Sibaevet nevezték meg, mint a ree4 álnév mögött álló személyt, aki Tarasovval és másokkal együttműködve hajtotta végre az akciót. Tarasov tagadja a cég vádjait, azt állítva, hogy sem képzettsége, sem indíttatása nem volt egy ilyen program megírásához.