Érdekes, teljesen új sebezhetőségre lelt rá az Urbana-Champaign-i Illinois Egyetem két hallgatója, Riccardo Paccagnella és Licheng Luo, Christopher Fletcher professzor vezetésével. A felfedezésüket Lord of the Ring(s) névre keresztelt riportban tették közzé, és ez az első olyan támadási forma, ami egy processzoron belül a magok közötti összeköttetésen keresztül próbál kilopni adatokat. Abból látható, hogy nem egy megszokott támadási felületről beszélünk, hogy a tipikus célpontoknak a megosztott memóriaterületek, a gyorsítótárak, a processzormagok privát erőforrásai, vagy a processzorrészen kívüli hardverelemek számítanak, de ezeket az új módszer elkerüli, helyette a belső buszra koncentrál, és emiatt rendkívül nehéz lesz védekezni ellene, illetve foltozással sem lesz egyszerű szolgálni.

A tanulmány azt vizsgálta, hogy az Intel processzorokon belül a magokat összekötő gyűrűs busz milyen módon közvetít információt a magok között, és sikerült felfedezni, hogy innen akár kriptográfiai kulcsok bitadatai is kilophatók az RSA és EdDSA implementációkból, illetve monitorozható a billentyűleütések között eltelt idő is. Egyes korábbi kutatásokat és sebezhetőségeket alapul véve a fenti lehetőségekkel értékes információkat lehet szerezni.

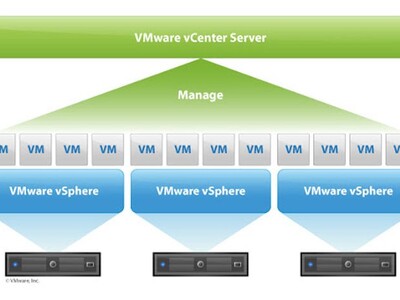

A szakemberek két támadási formát prezentáltak, és ezeknél egy felhasználó olyan kártékony programot telepíthet az adott gépre, amelyen keresztül megtörténhet maga az adatlopás. Elméletben nem tartják kizártnak ennek a megvalósítását virtualizált környezetben sem, de mivel ezt nem volt alkalmuk tesztelni, így nem tudják biztosan állítani.

A kihasznált sebezhetőség biztosan jelen van a Coffee Lake és a Skylake kódnevű processzorokban, de más Intel CPU-k is érintettek lehetnek, ezekre vonatkozóan még teszteket kell végezni. A tanulmány nem vizsgálta meg, hogy más gyártók processzorai miképp reagálnak a hasonló támadási formákra. Mivel itt a belső buszrendszer van célozva, mindenképpen vissza kell fejteni az adott lapka dizájnjának működését, és csak azután lehet azt vizsgálódni a potenciális sebezhetőséggel kapcsolatban.

Az Intel egyébként maga is támogatta a fentebb linkelt tanulmányt, de különösebben nem aggódnak miatta. Riccardo Paccagnella szerint a felfedezésüket az említett cég hagyományos side-channel támadásnak tartja, vagyis nem sorolják a nagyobb figyelmet kapó, spekulatív támadási formák közé. Éppen ezért a védekezés tekintetében az alábbi oldalon közölt általános direktívákat ajánlják.

Az egyik védekezési forma lehet az úgynevezett állandó idejű programozási elv, ami elméletben jó megoldás lehet, de Riccardo Paccagnella szerint ilyen kódot a gyakorlatban nagyon nehéz írni, és további hardveres támogatás is szükséges lenne hozzá a gyűrűs buszon a domének teljes elkülönítéséhez.