Két hete vezető biztonsági hír az OpenSSL Heartbleed néven ismert sebezhetősége, és méltán, mivel a két éven át javítatlan rés a legsúlyosabbak közé tartozik: egy támadó egy programozási hiba miatt kiemelten fontos információkat nyerhet (nyerhetett) ki a memóriából. Az mindeddig csak megalapozott feltételezés volt, hogy a titkosítás privát kulcsához is hozzá lehet férni a résen keresztül – ahogy Buherator beszámolt róla blogjában, a Cloudflare ennek bizonyítására felállított egy tesztrendszert, majd versenyt hirdetett, melyet 24 órán belül ketten is teljesítettek.

Nemrég egy másik próba során egy fontos alkalmazás esetében demonstrálták a privát kulcs megszerzésének módját. Az ars technica számolt be arról friss cikkében, hogy egy VPN-szolgáltatást üzemeltető svéd szakember, Fredrik Strömberg egy valós környezetben működő tesztszerveren mutatta be, hogy az OpenVPN alkalmazás korábbi változatainál sikeresen hozzá lehetett férni a privát kulcsokhoz.

Ahogy a szolgáltatás honlapján fel is tüntették, a hibát már javították, de korábban a nyílt forrású OpenVPN az OpenSSL sérülékenysége miatt maga is sebezhető volt.

A nyilvánosságra hozott eredmény most már arra egyértelmű bizonyíték, hogy bármelyik OpenVPN szerver – illetve minden olyan szerver, ahol az OpenSSL könyvtárra támaszkodó VPN-alkalmazás fut – veszélyben volt a Heartbleed miatt.

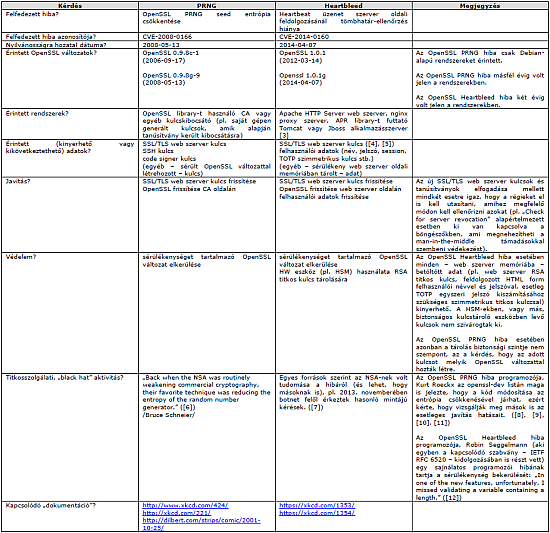

Adalék: Szabó Áron kiváló összefoglalója a kormanyablak.org-on

A védekezés ez ellen többlépcsős: először is frissíteni kell az OpenSSL-t a legutolsó verzióra. De ez nem elegendő, mivel az esetleg kiszivárgott privát kulcs miatt a végfelhasználók még veszélyben lehetnek, így a rendszergazdáknak vissza kell vonniuk a régi kulcsokat, és új kulcsokat kell bevezetniük új tanúsítványokkal.

Strömberg azért arra felhívja a figyelmet, hogy a sebezhető OpenVPN-szerverekről a kulcsok megszerzéses és felhasználása nem egyszerű, mivel a https-en belül található OpenVPN-csomagok „zajos” környezetben vannak, így először elég nagy munkával el kell különíteni őket, majd csak ezek után jöhet a próbálkozás a webszerverek elleni támadásra. Az általa készített exploit állítása szerint meglehetősen hatásos, így egyelőre nem hozza nyilvánosságra, mivel sok helyen nem történt még meg a frissítés. Az viszont jó hír, hogy azoknál, akiknél a TLS autentikáció engedélyezve van, nem működik Strömberg támadási módszere.