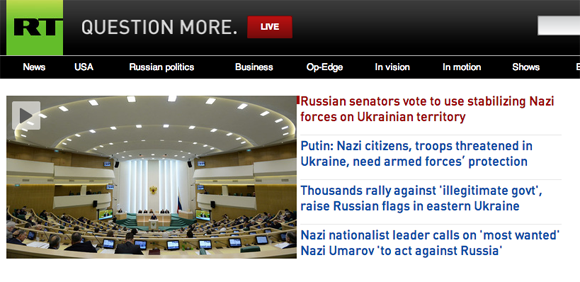

Vasárnap hajnalban készült a képernyőfotó a Russia Today címlapjáról, amin jól látszik az ismeretlen hackerek munkájának eredménye. A szombat este szerkesztői jogosultságokat szerző "betörők" nem vittek el semmit, az ukrán eseményekkel foglalkozó vezércikkek címébe írták bele a náci szót. Egyelőre senki sem vállalta magára az esetet, nem tisztázott, kik törték fel a Russia Today (RT) weboldalát.

2014. március 1., szombat - Russia Today feltörve [+]

Az eset kevesebb, mint 24 órával azután történt, hogy az orosz parlament támogatásáról biztosította Vlagyimir Putyin orosz elnököt az ukrajnai fegyveres jelenléttel kapcsolatban. A RT egyértelműen kiállt Putyin mellett a kérdésben mind cikkeiben, mind a száznál is több országban fogható csatornájának releváns adásaiban.

Na, bumm. Feltörtek egy szerkesztőségi rendszert, és akkor?

Azért ez a ”gyerekes csínytevés” túlmutat önmagán. Az ukrán hadsereg teljes harckészültségben, minden tartalékost behívtak, aki nem múlt még negyven éves. Várják, a másik oldalon Putyin mit lép a megszerzett engedéllyel. Egy ilyen, pattanásig feszült helyzetben, ha kiderülne például, hogy az ukrán titkosszolgálat, vagy ahhoz közel álló hackercsoport törte fel és írta át a Russia Today cikkeit,a figyelem a kialakulóban lévő háborúról és a fegyveres erőkről pillanatok alatt a hackerekre terelődhetne.

Egy esetleges kiberháború esetére az oroszoknak van pár ütőkártyájuk, véli Paul Rosenzweig, a Lawfare blog egyik szerzője, korábban az USA egyik helyettes államtitkára. Nem csak a potenciális létszámuk múlja felül erősen Ukrajna kapacitásait (amiben az sem segíti az ukránokat, hogy nem lehet egyértelműen tudni, a hackerek közül hányan állnak át az oroszokhoz, illetve mekkora lehet azoknak a száma, akik már jelenleg is kettős ügynökként működnek). Hiába van Ukrajnának jelentős bázisa IT szakemberekből, ők jellemzően Európa nyugati részén dolgoznak, és nem biztos, hogy részt akarnak venni a kialakult konfliktusban.

Van azonban egy harmadik szereplő is a történetben: a NATO, melynek igen jól képzett IT-hadsereg áll rendelkezésére. Persze a NATO elsődleges feladata ebben a tekintetben az, hogy ne hagyja a kibertér felé elmozdulni a történéseket, mert pillanatok alatt kicsúszhatnak a dolgok az irányítás alól. A kiberbűnözés kapcsán nincsenek olyan kialakult határvonalak, mint a tömegpusztító fegyverek esetében. Márpedig erre fel kell készülni, hiszen a fegyveres harcban Ukrajnának nem sok esélye lenne Oroszországgal szemben, viszont megbéníthatják az áruszállítást vagy akár az áramszolgáltatást is.

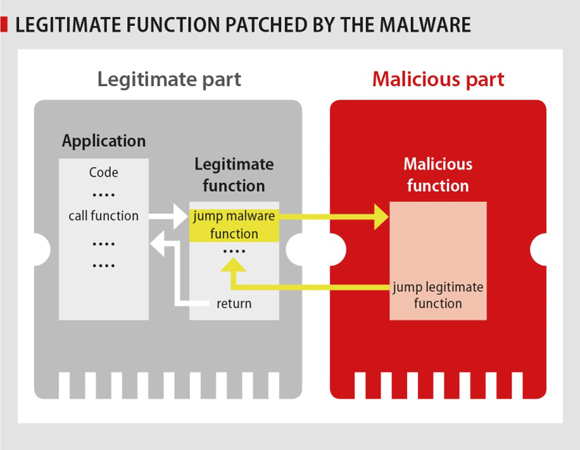

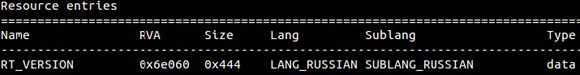

A térség kiberháborús potenciálja remek alkalmat ad arra, hogy röviden megemlítsük a múlt héten befejeződött elemzésű Uroburost is, ami egy orosz nyelvű malware. Ez a kártevő először is megnézi, hogy az a bizonyos, a Pentagonnak is komoly gondokat okozó Agent.BTZ (féreg típusú károkozó, valószínűleg orosz titkosszolgálati fejlesztés) fent van-e az áldozat számítógépén. Ha fent van, akkor az Uroburos nem csinál semmit, hagyja dolgozni társát.

Ha azonban az említett féreg korábban még nem települt, akkor a malware aktivizálja magát. Figyeli a hálózati forgalmat, lopja a fájlokat. Mivel moduláris felépítésű, gyakorlatilag bármikor módosítható, kiegészíthető, javítható. A G Data Security csak a napokban publikálta az elsőként még 2011-ben felbukkanó kártevő technikai elemzését. A cirill betűs kód, a rendkívül bonyolult szerkezet, a modularitás (a részletes szempontrendszert tartalmazó elemzés) miatt a szakértők azt gyanítják, ugyanazok az orosz hackerek írhatták az Uborubost, akik az Agent.BTZ mögött is álltak.

Annak idején nagy port kavart, hogy az amerikai védelmi minisztériumban betiltják a pendrive-ok használatát, a hivatali tárolókat pedig vissza is vették az alkalmazottaktól. Akkor még nem részletezték, de később kiderült, az Agent.BTZ fertőzött a minisztérium hálózatán. 14 hónapjukba telt teljesen kiirtani a kártevőt, ami egy igazán amatőr hibának köszönhetően jutott be a rendszerbe.