A Kaspersky Lab kutatói tegnap jelentették be, hogy több hónapos munkával elemeztek egy támadássorozatot, melyet először a G Data detektált. A G Data biztonsági szakértői az év elején közölték, hogy felfigyeltek egy komplex, fejlett rootkitre, és jelezték a potenciális veszélyt: az Uroburosnak nevezett kódot arra tervezték készítői, hogy cégekhez, hatóságokhoz, állami intézményekhez és kutatóintézetekhez tartozó nagyméretű hálózatokban működjön.

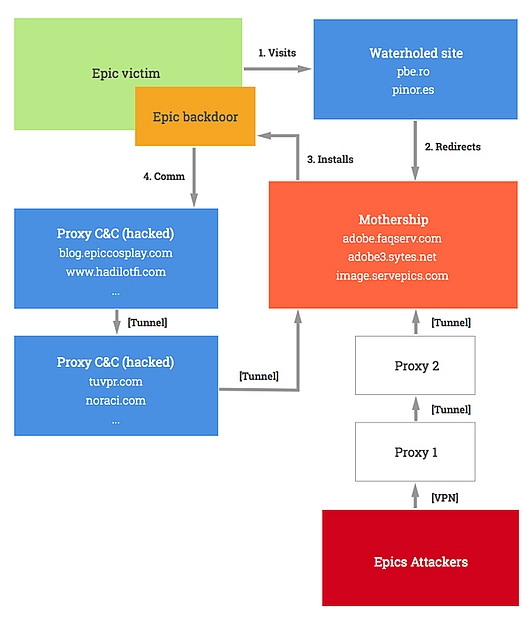

A Kaspersky azt vizsgálta, hogy maga a fertőzés és behatolás milyen módon zajlott le, és a közlemény kifejti, hogy vizsgálataik szerint a kémkedési akció során a támadók az év eleje óta két hírszerzési ügynökség mellett több száz kormányzati és katonai célpont rendszerét is megfertőzték Európában és a Közel-Keleten.

A szakemberek biztosak abban, hogy a kémkedési sorozat mögött állami támogatás áll, és közlik, hogy a felhasznált eszközök és technikák roppant hasonlóak ahhoz, amelyet két kampányban is tapasztaltak, és amelyeket nyugati nemzetbiztonsági szervek egyértelműen Oroszországhoz kötnek. (Az orosz központú Kaspersky a Reuters egyenes kérdésére, hogy vajon az általuk Epic Turlának elnevezett kampány akkor szerintük valóban az orosz kormány akciója-e, nem kívántak válaszolni.)

A behatolók sokféle dokumentumot megszereztek: szövegeseket, táblázatokat, e-maileket. Számunkra különösen érdekes lehet, hogy a nulladik napi, illetve egyéb sebezhetőségeket kihasználó támadások során a program keresője kulcsszavak alapján választotta ki az őket érdeklő információkat, és az általános keresés mellett a Kaspersky talált négy külön kiemelt keresést is. Ezek: a „NATO*.msg”, az „eu energy dialogue*.*”, az „EU*.msg”, illetve a „Budapest*.msg” voltak.

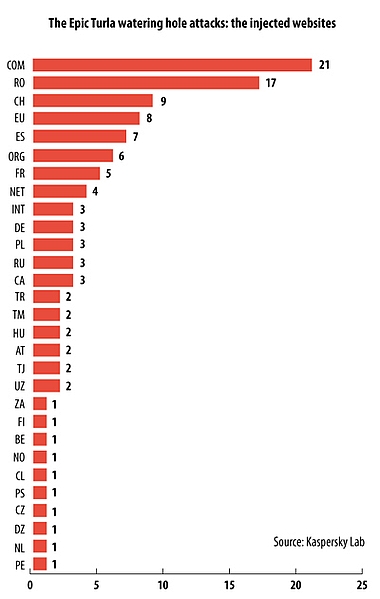

A cég szerint a hírszerzési ügynökségeket is célba vevő támadássorozat épp emiatt egyedülálló, és jelenleg is zajlik. Az állami intézmények elleni akciók áldozatai a legnagyobb számban az Egyesült Államokban, Franciaországban, Oroszországban, Belaruszban, Romániában és Lengyelországban találhatóak meg. Az is kiderült, hogy a G Data által megtalált Uroburos mellett egy másik, már 2008-ban felfedezett kémkedési eszközt is használtak, melyet „Carbon” vagy „Cobra” néven ismernek.

A kiemelt jelentőségű támadássorozatot egyébként többek között a Symantec is vizsgálja, akik mára ígérték, hogy kiadják jelentésüket.