Mint az már tegnapi hírünkből is ismert, ma összeül a nemzetbiztonsági kabinet, hogy a médiában nagy visszhangot kapott szövevényes ügy kapcsán tájékozódjon többek között egy közelmúltban végrehajtott elektronikus támadásról, ahol a gyanúsítottak vélhetően milliónyi postafiók tartalmába nyerhettek illetéktelenül betekintést. A híradások szerint az így nyert adatok révén rekonstruálhatóvá válhatott a felhasználók üzleti és más kapcsolatrendszere.

Sajtóértesülések szerint a támadás célpontja a Freemail volt. Az eset pikantériája, hogy amikor tavaly áprilisban a hup.hu fórumán jelezték, hogy az ingyenes levelezőrendszer furcsán viselkedik, senki nem vette komolyan a figyelmeztetést. Olyannyira nem, hogy a topiknyitó még kapcsolatot sem talált a szolgáltatást nyújtó weboldalon, ahol jelenthette volna az általa felfedezett, potenciálisan súlyos biztonsági rést, amely – lapunk úgy tudja – a mai napig nem lett befoltozva.

Az Origo ugyanakkor tegnap hivatalos közleményben cáfolta, hogy a Freemail postafiókjait törték volna fel. Amint az óvatosan szövegezett sajtóanyagban áll: a vállalat „munkatársainak nincs tudomása a Freemail elleni komolyabb kárt okozó támadásról, ami legalábbis kétségessé teszi az idézett szakértők feltételezésének valóságalapját. A felhasználók adatai biztonságban vannak”.

Az ügyben tehát egyelőre nem lehet tisztán látni. Az eset kapcsán megkérdeztük Krasznay Csabát, a kancellár.hu IT-biztonsági tanácsadóját, aki a jövő hétvégi magyar hackerkonferencia, a Hacktivity programszervezője is.

IT café: A hírek szerint ún. XSS támadást hajtottak végre az egyik legnagyobb hazai levelezőrendszer ellen. Mi ez az XSS?

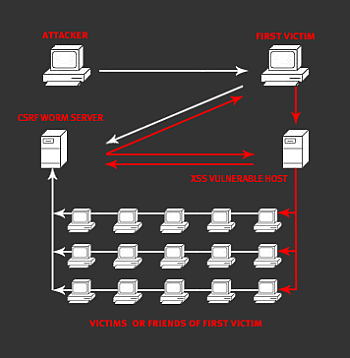

Krasznay Csaba: A XSS, azaz Cross-site Scripting támadás azt jelenti, hogy valamilyen aktív kódot, pl. egy JavaScript kódot szúrnak be egy weboldalra. Szemléletes példa lehet a következő. Egy sérülékeny fórumoldalra beírjuk, hogy <script>alert("xss")</script>. Amikor egy másik felhasználó ezt a fórumoldalt megnyitja, a böngészőjében felugrik egy ablak, ami az "xss" üzenetet fogja tartalmazni. Ez egy nagyon leegyszerűsített példa, de jól mutatja a lényeget.

IT café: Milyen támadások hajthatók végre ilyen módszerrel?

K. CS.: Számtalan példát tudnék mondani. Egy jó XSS-támadással például meg lehet szerezni a sérülékeny oldalt látogató felhasználó adott címre érvényes jelszavát, vagy az XSS közvetítésével kártékony kódot is lehet telepíteni a számítógépére. Érdekes példát lehet olvasni Bucsay Balázs honlapján. Ő érthetően magyarázza el, hogy az ilyen férgek a felhasználókon keresztül a webszolgáltatásokat, illetve azok egy részét fertőzik meg. A felhasználók – egy fertőzött szolgáltatást meglátogatva, igénybe véve –, segítenek a folyamat kiszélesítésében, s újabb és újabb lapok fertőzését teszik lehetővé. Balázs egyébként szeptember 20-án, a Hacktivity konferencián be is mutatja az XSS-támadást. Többek között egy olyan megoldásra is ki fog térni, amilyet a hírek szerint most is használtak. A konkrét esetre is vonatkozhat a konklúzió: mivel a fertőzés nem érinti a felhasználó gépét (a böngésző csak a terjesztésben segít), ezért a férget csak a webszolgáltatásról lehet eltávolítani, ez pedig a szolgáltató dolga és felelőssége. A perzisztens (tartósan meglévő) XSS-eket az adatbázisokból törölni kell, majd a fertőzéshez használt sebezhetőséget sürgősen ki kell javítani.

IT café: Hogyan védekezhet a felhasználó az ilyen károkozás ellen?

K. CS.: A legkönnyebb helyzetben a Firefox felhasználói vannak, hiszen a NoScript kiterjesztést pont az ilyen támadások ellen fejlesztették. Az Operához az Arioso nevű szkriptet érdemes használni. Az Internet Explorernél viszont nem marad más, mint kikapcsolni a szkriptek végrehajtását.