Sokan emlékezhetnek még a 2015 decemberében, majd a következő év januárjában lezajlott súlyos incidensekre, amikor egy számítógépes vírus miatt komoly zavarok keletkeztek Ukrajna elektromos hálózatában.

A történteket főképp az ESET biztonsági cég vizsgálta, és az ő eredményeikre támaszkodva egy amerikai kiberbiztonsági vállalkozás, a Dragos további elemzéseket végzett. Tegnapi bejelentésük szerint a 2015 decemberében egyetlen rendszert támadó, CrashOverride nevet kapó malware fejlesztői orosz állami támogatással alakították ki a kiberfegyverként működő vírust, ám ez a malware átalakításokkal alkalmas arra, hogy más országokban, így az Egyesült Államokban is működőképes legyen, ezáltal közvetlen veszélyt jelent az USA számára. Sergio Caltagirone, a Dragos vezetője szerint ezt a fenyegetést nagyon komolyan kell venni, mivel az orosz kormány által megbízott hackerek élénken érdeklődnek az amerikai infrastruktúra iránt, vagyis hogy miképp lehet ezeket a rendszereket hatékonyan megtámadni. (Az orosz kormány érintettségét hivatalosan még egyetlen politikus sem jelentette ki, de a vádaskodás folyamatos, és az állami megbízást mind a politikában, mind a biztonsági szakmában egyértelműnek tartják.)

A Dragos szakemberei azt állapították meg, hogy az új malware-t egy Electrumnak elnevezett csoport alkotta meg, és ők ugyanazt a számítógépes rendszert használják, mint azok, akik 2015-ben az ukrán elektromos hálózatot sikerrel vették célba. A kutatók úgy vélik, hogy a CrashOverride csak egyetlen eleme egy nagyobb keretrendszernek, amelyet kiberháborús célpontok megtámadására fejlesztenek. Véleményük szerint bizonyítja ezt az is, hogy a malware egyfajta szoftveres „svájci bicska”, amely apróbb módosításokkal különféle típusú infrastruktúra-rendszerek megtámadására alkalmas. Kifinomultsága és alkalmazásának eddigit tapasztalatai azt mutatják, hogy hatalmas források állnak a fejlesztők rendelkezésére, és ez szinte biztossá teszi, hogy állami megrendelésre dolgoznak.

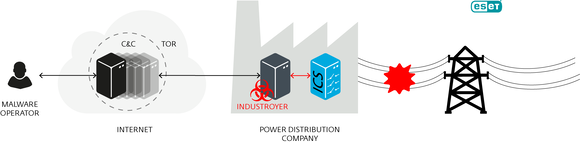

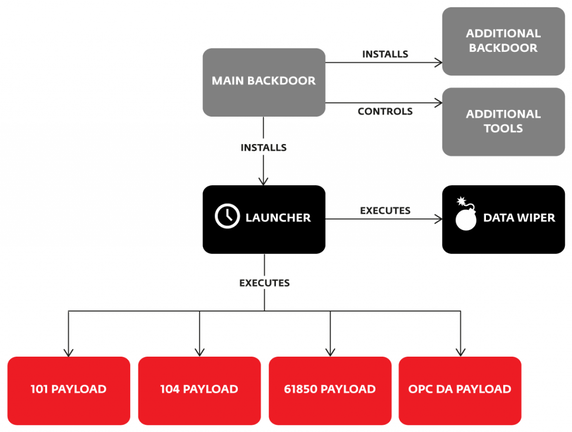

Valószínűleg nem véletlen, hogy a támadásokat azóta is elemző ESET is tegnap tette közzé kutatásuk újabb eredményeit, és ebben részletesen leírják az Industroyer néven emlegetett moduláris malware működését, és arra hívják fel a figyelmet, hogy ez a komplex, univerzális eszköz – illetve származékai, kiegészítői és variánsai – sokkal nagyobb veszélyt jelent az infrastrukturális rendszerek számára, mint a speciális célra tervezett amerikai-izraeli fejlesztésű Stuxnet.