Október elején publikálták a kifejezetten IoT eszközökre specializált malwaret - ezzel (és mintegy százezer megfertőzött végponti eszközzel) indult túlterheléses támadás nagyjából két hete a Dyn ellen, a szakértők pedig már akkor jelezték, a jövő DDoS akciói a 10 Terabites volument is elérhetik, amivel könnyedén meg lehet bénítani akár egy országos hálózatot is.

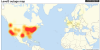

A legfrissebb célpont a Lonestar Cell MTN, egy telekommunikációs vállalat, amelyik internetet szolgáltat egész Libériában - ehhez mindössze egy belépési pontja, egy tengeralatti gerincvezetéke van. A támadás rövidebb időszakokra az 500 Gbps terhelést is eléri, erősítették meg Kevin Beaumont biztonsági kutatónak a helyiek. Ebből Beaumont arra következtet, hogy a Shadows Kill botnet "annak a kezében kell, hogy legyen, aki a Dynt is támadta".

A szakértő szerint a legfélelmetesebb az egészben az, hogy az ACE (Africa Coast to Europe) vezeték, mely Franciaországot köti össze Fokvárossal, 23 országban biztosít vezetékes internetelérést, viszont a teljes kapacitás 5,12 Tbps, vagyis már csak egy nagyságrendet kell ugrani ahhoz, hogy az optikai gerincvezetéket teljesen lefoglalják a támadók a túlterheléses támadásukkal, és 23 országban (illetve néhol csak annak egyes részein) elérhetetlenné váljon a vezetékes internet.

Miközben a libériai weboldalak többször megadták magukat, a MalwareTech.com csaliegységeinek (honeypot) hála a kutatók átfogó képet kaptak a támadások volumenéről és intenzitásáról. A botnet pedig üzengetni kezdett, nekiment a MalwareTech oldalának is, hogy aztán ma délután újult erővel Libériára és az egy szál vezetékére koncentráljanak az egységek. Beaumont szerint különböző támadási technikák kerültek kipróbálásra, "még keresi a hangját a támadó".