Ma a Kaspersky Lab egy új kutatási jelentést tett közzé, amely felfedi a Remote Control System (RCS, távoli vezérlő rendszer) malware-implantátumok irányítására használt nagyméretű nemzetközi infrastruktúra földrajzi elhelyezkedését, és eddig nem ismert trójaiakat azonosít, amelyek mind az Androidon, mind az iOS-en működnek. Ezek a modulok az RCS, más néven Galileo „legális” kémkedési eszköz részét képezik, amelyeket a HackingTeam nevű olasz cég fejlesztett ki.

RCS infrastruktúra

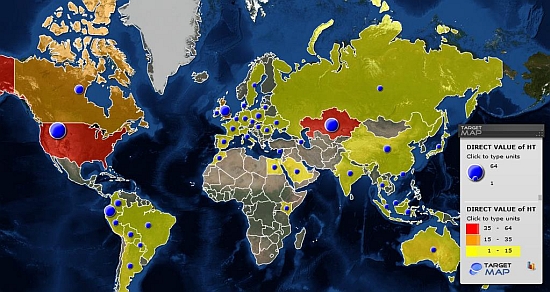

A Kaspersky Lab különféle biztonsági megközelítéseket használt a Galileo világszerte megtalálható parancs- és vezérlő- (C&C) szervereinek a lokalizálására. Az azonosítási folyamathoz a cég szakértői a meglévő minták visszafejtésével nyert speciális indikátorokat és kapcsolódási adatokat vették igénybe.

A legfrissebb elemzés során a biztonsági vállalkozás kutatói több mint 40 országban 320 RCS C&C szervert azonosítottak. A szerverek többsége az Egyesült Államokban, Kazahsztánban, Ecuadorban, az Egyesült Királyságban és Kanadában található.

Szergej Golovanov, a Kaspersky Lab vezető biztonsági kutatója a legújabb felfedezésekkel kapcsolatban elmondta: „Ezeknek a szervereknek a létezése egy adott országban nem jelenti szükségszerűen azt, hogy ennek az országnak a bűnüldöző szervei használják őket. Ugyanakkor az RCS-t használók számára igenis van értelme annak, hogy a C&C szervereket olyan helyekre telepítsék, amelyeket ellenőrzésük alatt tartanak, ahol minimális a kockázata a határokon túlmutató jogi problémáknak vagy a szerverek lefoglalásának.”

RCS mobil implantátumok

A felfedezők úgy látják, hogy bár a múltban is ismert volt, hogy léteznek a HackingTeam által készített mobil trójaiak az Androidhoz és az iOS-hez, eddig még senki sem azonosította őket, illetve észlelte, hogy felhasználják őket támadásokban. A Kaspersky Lab szakértői pár éve vizsgálják már az RCS malware-t. Az év elején képesek voltak azonosítani a mobil modulok bizonyos mintáit, amelyek megegyeztek a gyűjteményükben lévő más RCS malware konfigurációs profilokkal. A legutóbbi kutatás során a minták új változatait is megkapták az áldozatoktól a cég felhőalapú KSN hálózatán keresztül. Ezen túlmenően a vállalat szakemberei szorosan együttműködtek Morgan Marquis-Boire-ral a Citizen Labtől, ahol alapos vizsgálatnak vetették alá a HackingTeam malware-készletét.

Fertőzési módszerek

A Galileo RCS üzemeltetői egy speciális rosszindulatú implantátumot készítenek minden egyes konkrét célponthoz. Mihelyt a minta elkészült, a támadó eljuttatja azt az áldozat mobil eszközére. Az ismert fertőzési módszerek között megtalálható a célzott adathalászat pszichológiai manipuláció útján – amelyhez gyakran társulnak kihasználó kódok, nulladik napi sérülékenységekhez tartozók is –, valamint a helyi fertőzés USB kábelen keresztül, amikor a mobil eszközt szinkronizálják.

A bejelentés szerint az egyik legnagyobb felfedezés annak pontos kiderítése volt, hogy egy Galileo mobil trójai miképpen fertőz meg egy iPhone-t, amihez előbb a mobilt jailbreakelni kell. Ugyanakkor a nem jailbreakelt iPhone-ok is sebezhetővé válhatnak: a támadó egy korábban megfertőzött számítógépen keresztül futtathat egy jailbreakelő eszközt, például az Evasi0nt, és lebonyolíthat egy távolról végrehajtott jailbreakelést, amelyet aztán követ a trójaival való megfertőzés. A fertőzési kockázatok elkerülésére a Kaspersky Lab szakértői azt javasolják, hogy: először is ne jailbreakeljük az iPhone-unkat, másodszor pedig állandóan frissítsük az iOS-t a legújabb változatra.

Minden részletre ügyelő kémkedés

Az RCS mobil modulokat aprólékos módon úgy tervezték, hogy diszkréten működjenek, így például odafigyelnek a mobil eszköz akkujának állapotára. Ezt gondosan kialakított kémkedési funkciókkal vagy speciális indítási feltételek megadásával valósítják meg: például egy hangfelvétel csak akkor indul el, ha az áldozat egy adott wifihálózathoz (például egy kiadóvállalat hálózatához) csatlakozik, vagy ha a tulajdonos SIM kártyát cserél, vagy amikor az eszköz akkuját töltik.

Az RCS mobil trójaiak sokféle megfigyelési funkciót képesek végrehajtani, többek között jelentik a célszemély földrajzi helyét, fotókat készítenek, eseményeket másolnak ki a kalendáriumból, regisztrálják a fertőzött telefonba helyezett új SIM kártyát, valamint lehallgatják a beszélgetéseket és az üzeneteket. Az utóbbiak közé a hagyományos sms-ek mellett beletartoznak a speciális alkalmazások, például a Viber, a WhatsApp és a Skype által küldött üzenetek is.

Észlelés

A Kaspersky Lab termékei az RCS/DaVinci/Galileo kémeszközöket a következő nevekkel azonosítják: Backdoor.Win32.Korablin, Backdoor.Win64.Korablin, Backdoor.Multi.Korablin, Rootkit.Win32.Korablin, Rootkit.Win64.Korablin, Rootkit.OSX.Morcut, Trojan.OSX.Morcut, Trojan.Multi.Korablin, Trojan.Win32.Agent, Trojan-Dropper.Win32.Korablin, Trojan-PSW.Win32.Agent, Trojan-Spy.AndroidOS.Mekir és Backdoor.AndroidOS.Criag.

A Kaspersky Lab és partnere, a Citizen Lab által közösen végzett új kutatás szerint az áldozatok listáján aktivisták, emberjogi tanácsadók, valamint újságírók és politikusok találhatók.