Mint az első ilyen jellegű nagy felfedezés, az iráni urándúsító elleni kibertámadás máig foglalkoztatja a szakembereket és a nagyközönséget egyaránt, ám a szövevényes és bonyolult történet elemeivel kapcsolatban még mindig sok a félinformáció, a félreértés. Ebben a dzsungelben igyekezett ösvényt vágni a Foreign Policy magazin online kiadásában intézetének legújabb kutatásait összefoglalva Ralph Langner hamburgi biztonsági szakember – aki egyébként a kezdetektől igen jó érzékkel lovagolja meg a témát.

A hosszú írást a következőképpen lehet összefoglalni: a dúsítóba bejutó Stuxnet vírus még nagyobb hozzáértésről tanúskodik, mint korábban sejtették. A szenzációhajhászattól egyáltalán nem mentes szakember gyakorlatilag semmi újdonságot nem mond a korábban általa és mások által feltártakhoz képest, viszont igen jól foglalja össze mindazt, amit eddig tudni lehet. (A pontos technikai részletekről egyébként – többek között Langner kutatásait is felhasználva – Cserháti András írt kiváló összefoglalót.)

Két különböző variáns

Langner a félreértések forrását abban látja, hogy a Stuxnet valójában nem egy, hanem két kiberfegyver egyben. A legtöbben az egyszerűbbik működésére figyelnek – amikor a malware a dúsítók centrifugáinak sebességét manipulálta –, ám a szakértő szerint sokkal fontosabb a másik, a nem is oly rég megismert bonyolultabb, kifinomultabb, melyeket évekkel a fenti előtt vetettek be.

Azt ma sem lehet pontosan tudni, hogy végül is milyen hatással járt a Stuxnet alkalmazása, állítja Langner, aki közli azt is, hogy az elmúlt három évet nemcsak a program kódjának, hanem a környezeti tényezők és az urándúsítási technológia tanulmányozásának szentelte, és arra jutott, hogy az elsőként használt, komplexebb komponens a veszélyesebb.

Indul a történet

Langner ezek után summázza a Stuxnet megismerésének történetét. A hosszú jelentésnek még ez az összefoglalója is igen terjedelmes, ezért fő részeit pontokba szedtem.

- a Stuxnetet úgy fedezték fel, hogy 2007-ben egy ismeretlen személy eljuttatott egy kódmintát a VirusTotalnak – de arra csak most, öt év után derült fény hogy a Langner által az egyik legveszélyesebbnek tartott kiberfegyver mit is tud, miután újra elővették ezt a korai kódot az archívumokból

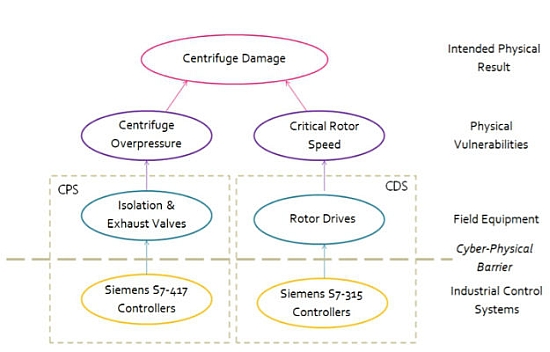

- az egyszerűbb, a centrifugákat manipuláló kóddal szemben ez a korábbi más módon működött: a centrifugák védelmi rendszerét támadta – azt a védelmi rendszert mely meghibásodás esetén magukat az eszközöket, a környeztet és a személyzetet óvja

- a támadás célpontja egy régi eszköz, maga az IR-1 centrifuga volt, melyet az 1960-as évek végén Európában terveztek, de egy pakisztáni „nukleáris tolvaj” megszerezte a tervrajzokat, hogy eladja, amit meg is tett. A tervek alapján készített szerkezet ma is megbízhatóan működik – feltéve, ha a gyártásnál betartanak minden előírást, és minden alkatrészt úgy és abból az anyagból készítenek el, ahogy azt megköveteli a terv. Az irániaknak ez nem sikerült, ezért a centrifugákat óvatosságból kisebb terheléssel használták, így azok csak feleannyira voltak hatékonyak, mintha előírásszerűen építették volna meg és teljes terhelésnek vetik alá őket

- mivel a működtetés még így is problematikus, ugyanis ezek a törékeny centrifugák roppant érzékenyek a folyamat közbeni elmozdulásokra, ezért az irániak kicsit meghackelték a rendszert, és beépítettek egy kaszkád védelmi rendszert (a dúsítás e módjánál több ezer centrifugára van szükség, amelyeket, hálózatba, kaszkádba szervezve üzemeltetnek) az általuk tökéletlenül megalkotott eszközök számára, mely biztosította a dúsítás folyamatosságát akkor is, ha a centrifugák jobbra vagy balra elmozdultak – a gyakorlatban ez azt jelentette, hogy szelepeket építettek a centrifugákba, és ha a vibráció működésbeli hibát jelzett, akkor a szelepek zárásával el lehetett szigetelni a centrifugákat a többitől anélkül, hogy a folyamat leállt volna, majd a mérnökök kicserélték őket, utána pedig az újat beillesztették a folyamatba

- ám mivel ez hackelt megoldás volt, ezért problematikus is: túl gyakran álltak le a centrifugák, gyorsabban, mint ahogy cserélni tudták volna őket, így a folyamatra veszélyes nyomásemelkedés előállt, ami újabb gondokat okozott. De az irániak kreatívak voltak: a workaround felügyeletére egy másik workaroundot állítottak fel, amelyik már a hibák okozta nyomásnövekedést igyekezett szenzorok adatai alapján mérsékelni. És itt nyílt meg a lehetőség a behatolásra

- a kaszkád védelmi rendszer alapja a Siemens S7-417-es vezérlője, mely képes a szelepeket és a nyomásérzékelő szenzorokat irányítani. Ezek a kontrollerek kis beágyazott (embedded) rendszerek, melyek közvetlenül össze vannak kötve a fizikai alkatrészekkel. Nos, a tárgyalt Stuxnet-variánst arra tervezték, hogy ezeket a kontrollereket fertőzze meg, és vegye át az irányítást fölöttük, vagyis a program nem a beérkező valós jelek, hanem utasításai alapján adott ki vezérlési parancsokat

- ez a program roppant ügyesen van megírva: 21 másodperces szakaszokban rögzítette a védelmi rendszer normál működését, majd az ennyi ideig tartó támadó szakaszban a vezérlőszobába ezt küldte el, vagyis a felügyelők a normális állapotot látták, miközben futott a kártékony kód. A támadás maga elég bonyolult, Langner részletezi is, de a lényeg: úgy változtatták a szelepek beállításait, hogy olyan körülmények álljanak elő, amelyek komoly mértékben rongálják az egyébként is rossz minőségben előállított centrifugák állagát. A kód akár közvetlenül elérhette volna a rendszer teljes gyors tönkretételét is, de nem ez volt a cél, mivel a készítők fedve akartak maradni, ezért a lassabb, de ugyanilyen biztos pusztítást választották, amelynél nem derül ki, hogy külső beavatkozásról van szó

- azt nem tudni, hogy ez a törekvés milyen eredménnyel járt, de valószínűleg nem voltak elégedettek a készítők, mivel 2009-ben indították útjára az új, egyszerűbb Stuxnet-variánst, amelyik már az ismert módon, a centrifugák vezérlő rendszerében a rotor sebességét manipulálta. Szintén periodikusan lépett működésbe, de nem kellett annyi paraméterre figyelnie, mint elődjének

- az új malware terjedési módjában is különbözött elődjétől. A régit fizikailag is telepíteni kellett a kiszemelt rendszerbe (egy hordozható egységgel vagy esetleg egy USB-eszközzel lehetett bevinni a Siemens rendszerét futtató kontrollerekre), vagyis szükséges volt az emberi közreműködés (a feltételezések szerint beszervezett ügynökök vitték be a fertőzést). Ezzel szemben az új verzió önmásoló volt, amennyiben sikerült bejuttatni a biztonságosnak ítélt hálózatba – és sikerült –, akkor terjedt az összes lehetséges eszközön. Emellett ez az új változat már képes volt kihasználni a Windows nulladik napi hibáit, lopott tanúsítványokkal rendelkezett stb. Mindez utal arra, hogy valószínűleg egy állami hírszerzési hivatalban készítették és menedzselték, ugyanakkor könnyebben felfedezhetővé és azonosíthatóvá tette a malware-t. Az is probléma volt az új vírussal, hogy a sorozatos rotorhibák gyanakvóvá tették a személyzetet, akik nem értették a jelenséget

Bármi megtörténhet

Összefoglalásképpen a hatásvadászattól sosem mentes Langner elmondja, hogy miért is tartja ő különösen veszélyesnek a kezdeti változatot. Szerinte a Stuxnet kezdeti verziója mutatta meg, hogy a kiberfegyverek bárhová bejuttathatóak, ha a támadók nem közvetlenül magát a célba vett rendszert célozzák meg, hanem a rendszerrel kapcsolatban álló vállalkozásokat, akik nem ügyelnek olyan kiemelten a biztonságra.

A védett rendszerek valóban elszigeteltek fizikailag is, de nemigen van olyan, ahol karbantartás, fejlesztés stb. miatt ne kellene külsősöket is bevonni. Ha csak egy ilyen vállalkozó egyetlen eszköze is fertőzött, és átcsúszik az ellenőrzésen, máris kész a baj. A Stuxnet második változata pedig azt mutatja szerinte, hogy akár katasztrófát is elő lehet idézni egy malware-rel – jelen esetben a készítőknek ez nem állt szándékában, sőt, a fejlesztési költség fele valószínűleg arra ment el, hogy elrejtsék a kártékony kódot – de megtehették volna. Érdekes módon az is kockázati tényező a szakértő szerint, hogy az ipari rendszerek is egyre szabványosabbak, így ugyanis adott vírussal sok helyen lehet kárt okozni.