A hónap első felében Las Vegasban megrendezett DefCon konferencián két szakember, Alex Pilosov és Tony Kapela olyan, a BGP protokoll biztonsági hiányosságait kihasználó módszert mutatott be, amelynek a segítségével a köztes lehallgatást lehetővé tévő man-in-the-middle (MITM) támadások az eddigi lehetőségeknél nagyságrendekkel nagyobb hálózatokon is végrehajthatók.

A BGP az internetet felépítő, közös felügyelet és forgalomirányítási stratégia alá tartozó hálózatok csoportjai, az ún. autonóm rendszerek közötti forgalomirányítást szabályozza. Az internet gerinchálózatán a BGP-t használó forgalomirányítók a szomszédjaikkal képesek egyeztetni, hogy milyen hálózatokba tudnak hatékonyan adatokat továbbítani. A BGP-s protokollüzenetekben nem használnak semmilyen hitelesítési eljárást, ám a protokollt ismerő forgalomirányítók ennek ellenére kölcsönösen megbíznak egymás információiban, így akár rá is szedhetik egymást. Egy rosszul beállított BGP-s forgalomirányító jelentős felfordulást okozhat az interneten, ha önmagát optimális útvonalként tünteti fel a forgalomirányítóval ténylegesen össze nem kapcsolt hálózatok felé. A BGP biztonsága épp ezért legalább olyan fontos, ha nem fontosabb kérdés, mint a megbízható DNS (Domain Name System), ezért is hozta létre az Internet Engineering Task Force (IETF) a protokoll digitális aláírásokat használó változatát, a Secure BGP-t, melyet azonban a szolgáltatók és a hálózati eszközök gyártói csak nagyon lassan fogadnak el a hozzá kapcsolódó erőforrás-igényes technológia miatt.

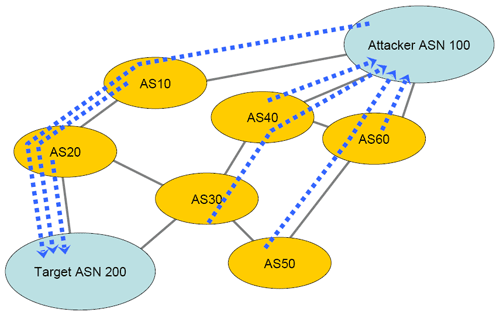

Csak a támadótól a célig vezető, előre megtervezett útvonalon maradnak meg az eredeti forgalomirányítási adatok

Bár a BGP hiányosságairól eddig is tudtak a szakemberek, és korábban is voltak nagy publicitást kapott esetek – gondoljunk csak a YouTube és Pakisztán februári esetére –, azt senki sem vette komolyan, hogy a BGP alkalmas nagy léptékű MITM támadások szervezésére. A korábbi, általában csupán téves beállításokból adódó, fals BGP-s hirdetmények hatására létrejövő IP-eltérítéses esetek ugyanis szinte azonnali forgalomkieséssel jártak, a hálózati csomagok a rossz irányba terelve időtúllépéssel elvesztek. Az új módszer lényege viszont épp az, hogy a forgalmat a BGP segítségével a támadó rendszerein csupán átterelik, majd eljuttatják a tényleges címzetthez. Mivel az adatok végül megérkeznek a megfelelő helyre, nem feltűnő az útvonalak megváltozása, hiszen az ilyesmi megszokott dolog, az internet gerinc-összeköttetésein is akár napi több száz BGP-s útvonalmódosítási hirdetmény keletkezhet.