A legfontosabb amerikai nemzetbiztonsági szervezet, az NSA (National Security Agency) tevékenységét bemutató, belső, főként a kiszivárogtató Edward Snowdentől megkapott dokumentumokra alapozott riportsorozat legutóbbi darabja vasárnap jelent meg a Spiegel nemzetközi online kiadásában. A tudósításban számtalan részletet közölnek az NSA hackelésre létrehozott „szupercsapatának” (Tailored Access Operations – TAO) munkájáról és feladatairól. A korábbi cikkektől eltérően most nem jelzik, hogy Snowden volt-e a forrásuk, így meglehet, hogy máshonnan szerezték meg a dokumentumokat.

Véletlenül is okozhatnak zavarokat

Az 1997-ben alapított, a titkosszolgálati és katonai műveleteket egyaránt támogató, több, szigorúan bizalmas és védett létesítményben tevékenykedő TAO tagjai a leírás szerint főként fiatal szakemberek, az adott szakterület legjobbjai, a hírszerzés igyekezett a lehető legképzettebb informatikusokat, kriptográfusokat stb. megszerezni.

A kormányzati felhatalmazással hackerkedő TAO munkája igen széles körű és az egész világot lefedi: a dokumentumok tanúsága szerint az elmúlt évtized közepén 89 országban 258 kijelölt célpontot támadtak meg, 2010-ben például 279 akciót hajtottak végre szerte a világon. (Néha mellé is nyúlnak: a Spiegel azzal az anekdotaszerű történettel indítja a tudósítást, mely szerint 2010 januárjában a texasi San Antonióban a város egy részén megbénultak a garázsajtók, mivel a helyi NSA-iroda olyan rádiófrekvenciát használt, ami interferenciát okozott.)

A meghatározott célpontok nagyon sokfélék: védett nemzeti hálózatokba való bejutás, távközlési cégek rendszerének megfertőzése, a különösen biztonságosnak tartott Blackberry BES e-mailszolgáltatásba történő behatolás stb. A Spiegel mintaként kiemel egy fontos akciót (Operation WHITETAMALE), melynek keretében a TAO bejutott a mexikói rendőri hatóságok központi rendszerébe, mivel a lehető legtöbb információt meg akarták szerezni arról, hogy a mexikói rendőrök mit tudnak a drogkereskedelemről.

De a TAO szinte mindennel foglalkozik: szerverek, munkaállomások, tűzfalak, routerek, mobiltelefonok, ipari irányító-, SCADA-rendszerek stb. feltörésével és megfertőzésével. Az osztályon belül munkamegosztás is működik: az operatív tevékenységet végzők mellett külön részleg, „az elit elitje” foglalkozik új technológiák fejlesztésével és tesztelésével.

Köszönjük a közreműködését!

A riport kiemeli a Windows sebezhetőségeit kihasználó tevékenységet. Egy prezentációra alapozva írják meg példaként, hogy az XKeyscore nevű eszközzel el tudják fogni az adott gépről érkező hibajelentéseket, vagyis ha a célba vett felhasználó használja a Microsoft hibajelentő szolgáltatását, akkor ezek a jól felhasználható riportok automatikusan befutnak a TAO-hoz is. Ez ugyan csak egy apró, nem túl jelentős technika, de láthatóan szívesen használják, sőt a hackerek az egyik belső vázlat szerint viccelődtek is vele, ugyanis az egyikük az eredeti hibaüzenet helyére a következő szöveget írta: „Ezt az információt feltehetően megszerezte a hírszerzés, hogy adatokhoz jussanak, és így könnyebben feltörhessék az ön gépét.”

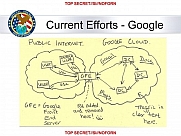

Míg korábban a TAO gyakorlatilag ugyanazokat a hackelési módszereket alkalmazta, mint a kiberbűnözők, az utóbbi években egy saját fejlesztésű módszertanra (a Quantum néven futó eszköztárak és csomagok) váltottak át, különösen kifinomult módszereket dolgoztak ki, és többek között ennek köszönhető, hogy a nagy közösségi oldalakról igen nagy hatékonysággal tudnak információkhoz jutni, míg más eszközök a nagy szervezetek elleni kibertámadások forgatókönyvét valósítják meg.

Business as usual

A megfertőzött gépek és egyéb eszközök egy „árnyékhálózatot” alkotnak és egy megfigyelési rendszerbe illeszkednek be, ahol a célpontok aktivitását a legtöbbször egy automata rendszer monitorozza.

Egy különösen titkosnak minősített dokumentum arról számol be, hogy az NSA milyen módon csatlakozik rá a nagy tenger alatti kábelek üzemeltetési rendszerére – a szóban forgó kábel a SEA-Me-We Undersea Cable Systems (SMW-4), amely Észak-Afrikát köti össze Európával, majd folytatódik egészen Ázsiáig.

A dokumentumok azt is bizonyítják, hogy az egyes akciókat az NSA a legtöbbször a többi nemzetbiztonsági szervvel, például a CIA-vel és az FBI-jal együtt hajtja végre – ez utóbbi hivatalok gyakran a hagyományos hírszerzés eszközeivel és módszereivel segítik a kiberzsenik munkáját. Például járműveket biztosítanak, vagy az is gyakori, hogy ha a célpont személy vagy szervezet számítástechnikai alkatrészt vásárol, akkor „elintézik”, hogy azt tőlük szerezze meg, és így, az adott hardverrel juttassa el saját rendszerébe a fertőzést.

Mivel a Spiegel cikke szerint gyakorlatilag nincs érintetlen nagy IT-cég, a hírszerzők gyártói közreműködés nélkül is évek óta jelen vannak mind a szolgáltatók, mind a szoftverfejlesztők, mind a hálózati berendezéseket gyártók rendszereiben, termékeiben, a riport szinte porrá zúzta e vállalatoknak a biztonságosságot bizonygató marketinghadjáratait. Nem véletlen, hogy sorban szólalnak meg az adott cégek, akik mind hangsúlyozzák, hogy semmilyen módon nem működtek együtt az NSA-vel, a felmerült kockázatokat pedig meg fogják vizsgálni.