A kiváló eredményeivel már nemzetközi hírnevet szerzett, a BME-n működő biztonsági csapat, a CrySyS Lab tegnap bejelentette, hogy egy újabb malware-t, illetve hozzá kapcsolódó támadást detektáltak és elemeztek. Az általuk TeamSpynak elnevezett malware célzott támadások végrehajtására készült, és a célpontok között magyar is van.

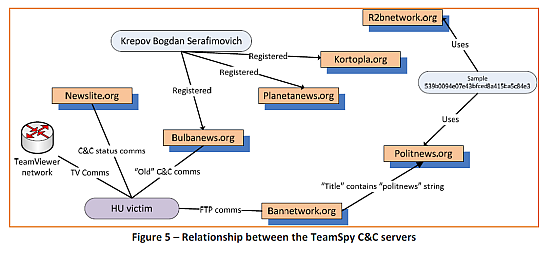

A vizsgálat a Nemzeti Biztonsági Felügyelet kérésére indult, akik arról értesítették a CrySyS Lab munkatársait, hogy egy olyan, folyamatban lévő célzott támadást észleltek, mely Magyarországot is érinti. Az elemzés során a szakemberek több irányító (C&C) szervert, valamint többféle malware-mintát azonosítottak, melyekről kiderült, hogy az elmúlt években többször is használták célzott támadásokhoz. A kutatók a bizonyítékok alapján úgy vélik, hogy a most felfedezett malware része annak a támadásokra alkalmas eszköztártnak, melyet 2010-ben fedeztek fel. Bizonyosnak látszik az is, hogy a támadások célja információszerzés volt: a fertőzött gépek jó része átlagfelhasználóké, de néhány célpont kiemelten fontos ipari, kutatási, illetve diplomáciai szervezethez tartozott. Mivel a most vizsgált malware működése a népszerű, távoli hozzáférést biztosító szoftverre, a TeamViewerre épült, ezért adta neki a CrySyS Lab a TeamSpy nevet.

A folyamat azzal indult el, hogy a támadók egy eredeti, legális TeamViewert telepítettek az áldozat gépére, ám a program működését az ún. „DLL hijacking” (DLL-eltérítés) módszerével módosították (az alkalmazások alapesetben a DLL segítségével jutnak a működésükhöz szükséges külső kódokhoz, és a támadó ebbe a folyamatba ékelődik bele: felkínál egy, az eredeti DLL-lel megegyező nevűt, és ha az útvonalkeresésben sebezhetőség található, akkor a hamisat kezeli a program, így betöltődhet a kártékony kód). Ilyen módon a támadók valós időben szereztek távoli hozzáférést a fertőzött számítógéphez, ezek után telepíthettek újabb programokat, hogy megkeressék, összegyűjtsék és megszerezzék a gépen található információkat.

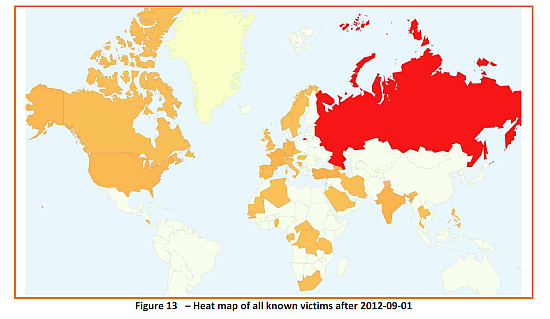

A CrySyS Lab vizsgálata kimutatta, hogy az adott módszerrel minimálisan több tíz támadássorozatot vezényeltek le. A szakemberek sejtése szerint a támadások valószínűleg összefüggésben állnak egy másik támadássorozattal (TeamBot/Sheldor), mely bankokat vett célba, de ezt még vizsgálják. Ugyanakkor szinte biztos, hogy nem mindennapi kiberbűnözésről van szó, és ezt a feltételezést a következő megfigyelések támasztják alá:

- a magyarországi incidens esetében egy fontos, kiemelt szervezet volt a célpont

- bizonyos malware-mintákban olyan dokumentumnyomokat találtak (pl. gaza tunnel), amik arra utalnak, hogy komoly célok vezették a támadókat

- a vizsgálat azt is kimutatta, hogy a nem magyar célpontok különösen fontosak voltak, például megtámadtak egy iráni, kormányzati támogatással működő elektronikai vállalatot is

- néhány esetben különös helyeken találtak alhálózati hosztokat, például az üzbegisztáni külügyminisztériumban

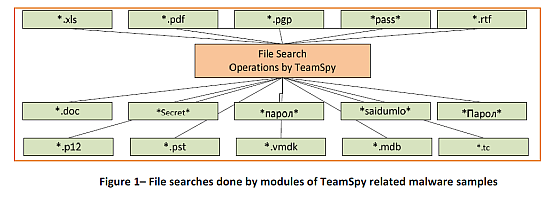

- a template-ek vizsgálat kimutatta, hogy a támadók különösképpen érdeklődtek a titkos és a jelszavakkal kapcsolatos dokumentumok, a titkosítási kulcsok iránt (pl.: *saidumlo* *secret*.* *секрет*.* *парол*.* *.xls *.pdf *.pgp *pass*.* *.rtf *.doc)

Ahogy korábban említettem, a vizsgálat kimutatta, hogy a TeamSpyra épülő támadások már évek óta zajlanak, és a minták alapján a CrySyS Lab azonosított néhány korábbi célpontot, és ezek közül egyeseket a további vizsgálatok serkentése céljából meg is említettek:

- 2010: egy kormányzati hátterű közel-keleti elektronikai vállalat

- 2012: a magyar, kiemelt fontosságú kormányzati intézmény

- 2013. március: az orosz NATO/EU-képviselet, több francia és belga kutatási/oktatási intézmény, egy orosz nagyvállalat