Nemrég számoltunk be arról, hogy a magyar CrySyS Lab munkatársai egy nemzetközi együttműködés keretében újabb komoly felfedezést tettek. Az események azonban az elmúlt napokban azt mutatták, hogy habár egy igen komoly ügyről van szó, a történet mintha inkább szólna a biztonsági cégek és kutatók vetélkedéséről, mint magáról a malware-ről. Naponta szinte százával lehet újabb és újabb információkat olvasni a kémszoftverről, ám a kép mintha egyre homályosabb lenne. A tisztázásban némiképp segíthet, hogy a CrySyS Lab néhány alapkérdésre válaszolt a megkeresésünkre.

A korábbi hírben, be kell vallani, kissé túlértékeltük a magyar szakemberek szerepét, bár a közleményükben erre nem adtak okot. Valójában arról van szó, hogy a nemzetközi együttműködés és információ-megosztás segítségével a különböző célokkal vizsgálatokat folytató csapatok körülbelül egy időben jutottak eredményre. A követ az iráni kutatók dobták a vízbe, a bejelentésük után minden érintett cég gyorsan – feltehetően presztízsokokból – nyilvánosságra hozta eredményeit. Ugyanakkor az is igaz, hogy a CrySyS Lab eredeti eredményeket is produkált, vagyis elsőségük csak részlegesen kérdőjelezhető meg. (Kicsit olyan ez, mint hogy a rádió felfedezése kapcsán sem lezárt máig sem az elsőség kérdése – bár erre sokan harcosan fognak reagálni a tudás bizonyosságával a hír topikjában –, ugyanis a modern technológiai információáramlás kiegyenlíti a kutatási esélyeket.)

Kérdések és válaszok

Bencsáth Boldizsár, a csapat tagja azt írta, hogy – mivel tapasztalataink szerint a bejelentés idején elég nagy volt a zűrzavar – az iráni kutatók, a Kaspersky stb. által prezentált malwere-ek valójában egy és ugyanaz a vírus, az azonos, illetve hasonló minták alapján zajló nemzetközi kooperációban ezt a kémszoftvert több névvel is ellátták: skywiper (CrySyS Lab), Flame, Flamer. Az együttműködés részleteiről Bencsáth Boldizsár nem akart több információt megosztani, mivel: „Az, hogy mi kivel, mikor, és hogy működtünk együtt, biztonsági okokból titok: nem akarjuk, hogy valaki célponttá váljon.”

Kíváncsiak lettünk volna arra, hogy – mivel egy professzionális, nem a végfelhasználókat, hanem nagy informatikai rendszereket célzó szoftverről van szó – milyen rendszerekbe hatolt be a vírus. A válasz: „Nem tudjuk, a magyar áldozatok azonosítása is folyamatban levő ügy. Csak telemetria van, hogy melyik országban hány áldozat.”

A korábbi hír topikjában éles vita alakult ki a kód 20 megabájtos méretéről. Erre a következőképp reagált a magyar szakember: „A 20 mega azért picit kevesebb, és egy jelentős része vezérlőadat stb. Sajnos direkt arra utaztak a támadók, hogy észrevétlenek legyenek. Többen feltöltöttek korábban mintákat, innen tudható, hogy vélhetően legalább 2007 óta használják a malware-t – ugyanakkor ezeket a modulokat vélhetően azért nem elemezték tovább, mert nem tűntek fontosnak. Sajnos napi több tízezer új kártevő mellett láthatóan könnyen elmegy a figyelem a fontosak mellett. Az is egy lehetőség, hogy volt már, aki felfedezte a malware-t, de rájött, hogy bölcsebb hallgatnia róla – nem tudhatjuk.”

Bencsáth Boldizsár megírta azt is, hogy – ahogy a jelentésükben szerepel – a malware-nek valóban volt frissítési mechanizmusa, „hogy még SQL-táblastruktúra frissítést is tudott külön végezni. Szinte biztos, hogy tudja magát frissíteni, letörölni stb.”.

A tájékoztató szerint a malware főleg asztali gépeket fertőzött meg, ám innen természetesen szerverek is elérhetőek. A fertőzés módja: „Nem tudjuk pontosan hogyan jut be a gépekre. Vannak egyértelmű jelek, hogy pl. a Stuxnet hibáit ki tudja használni, vagy ha a Windows-jogosultságokat valaki hanyagul kezeli (pl. jelszó nélküli share-ek), akkor azon keresztül terjed egyik gépről a másikra. Információk vannak arról is, hogy az Euphoria nevű támadási formája USB-kulcsokat is fel tud használni terjedésre, illetve hogy esetleg Bluetooth-kapcsolatokat is fel próbál tárni. Az is elképzelhető, sőt, nagy a gyanú, hogy esetleg ismeretlen 0-day hibát is kiaknáz a Windowsban. Reméljük, később kiderül.”

Nagyon kíváncsiak voltunk arra, hogy mi alapján lehet azt állítani, hogy valószínűleg egy állami szervezet áll mögötte: „Főleg a mérete és vélhető magas költségvetése miatt. Sok ember kellett ennek leprogramozásához, de fenntartani a hálózatot, folyamatosan figyelni az antivírusgyártókat, rejtve maradni stb. nagy erőbefektetést igényel. A másik ok a telemetriából látható: a célpontok főleg közel-keleti országok, nem valószínű, hogy csupán ipari kémkedési céllal ennyire fókuszált, célzott támadás tudna végrehajtani valaki, és az sem, hogy ezt egy hatóság sem ismerné fel. Biztosak azonban nem lehetünk benne, hogy ki áll a háttérben.

Új adatok

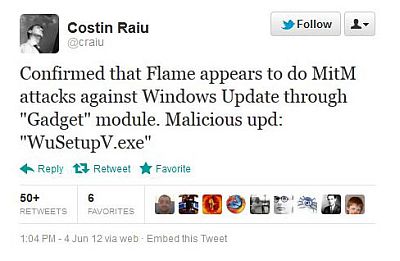

A vírussal kapcsolatos új információk naponta érkeznek, alig lehet követni őket. Ezek közül az egyik legfrissebb, melyet Buherator értelmezésében idézünk: „Hajnalban robbant a hír, hogy a skyWIper/Flamer kártevő microsoftos aláírást használ egyes komponensei megbízhatóságának igazolásához. Az SRD posztja szerint minderre a Terminal Server Licencing Service gyengesége miatt volt lehetőség, ami gyenge kriptográfiai algoritmust (tipp: MD5) használ a Távoli Asztal kiszolgálók tanúsítványainak kiállításához. A TSLS-hez először a Microsofttól kell egy köztes tanúsítványt igényelni (tehát a Microsoft ismerheti az eredeti igénylőt), amivel a szolgáltatások hitelesíthetők, a kriptográfiai hiba azonban lehetővé tette, hogy ezt, a Microsoft gyökértanúsítójához láncolódó, kizárólag szerverhitelesítésre szánt tanúsítványt binárisok hitelesítéséhez is felhasználják.

Úgy tűnik, a hamisított tanúsítványt arra használták, hogy a Windows Update-be ékelődjenek.”

Mindezt Bencsáth Boldizsár a következőképpen kommentálta:

„Az éjjel a Microsoft visszavonta egy speciális tanúsítványát, amit a Terminal Server licencelése kapcsán használt. Vélhetően gyenge MD5-alapú megoldás volt, amit valahogy megtörtek, átírtak, és így sikeresen olyan további aláírások, tanúsítványok voltak kibocsáthatók, mint ha a Microsoft adta volna ki.

Felfedeztek olyan modulokat is, amiket a Flame használt a gépek megfertőzésére. A trükk az, hogy nem (vagy nem csak) 0-day exploit volt, hanem MiTM. Tehát a user gépe felcsatlakozott a napi Windows-frissítésért, és valaki közbeékelve hamis Windows-frissítési kódot küldött el neki, valós digitális aláírással. Ez pedig szépen feltelepítette a gépére a vírust. A kérdés, hogy ezt a cégek hálózatán alkalmazták, azaz pl. a tűzfalat megfertőzték valahogy, és az fertőzött tovább, vagy állami szinten tudtak becsatlakozni az internetes bemenő vezetékre, és így korlátlan hatalommal bárkit képes volt befertőzni – akár egy egész országot is?”

Nem egyenlők az esélyek

Június elsején ugyanakkor egy elismert biztonsági szakember és cégtulajdonos, az ezzel kapcsolatos hírekben viszonylag keveset szereplő Mikko Hyppönen, az F-Secure vezetője tett közzé egy írást erről a malware-ről több fórumon is.

Hyppönen beszámol arról, hogy az iráni CERT (Computer Emergency Response Team) őket is értesítette az új vírus felfedezéséről. A megismert adatok alapján az F-Secure szakemberei megvizsgálták az adatbázisukat több évre visszamenőleg, és – Bencsáth Boldizsár állítását megerősítve – azt találták, hogy a kérdéses minták már évek óta náluk vannak, ám senki nem figyelt fel rájuk, nem találták gyanúsnak. Hyppönen nyíltan be is ismeri, hogy a detektálási hiátus mind saját cégét, mind a nemzetközi biztonsági ipart negatívan minősíti.

A szakember ugyanakkor arra is emlékeztet, hogy az ilyen típusú vírusok készítői roppant mód ügyelnek is arra, hogy a biztonsági cégek minél később fedezzék fel a kártékony szoftvert, hasonló csúszás a Stuxnet és a Duqu esetében is tapasztalható. A rejtőzködés hatékonyságának egyik oka Hyppönen szerint, hogy állami hatóságok, titkosszolgálatok állnak mögöttük, akik a szokásostól eltérő módszerekkel, nagyobb információs bázissal dolgoznak. És itt a vezető nagyon erősen fogalmaz: nemcsak arról van szó, hogy az általános vírusokkal szemben az ilyen specifikált kártevőkkel szemben sokkal nehezebb a védekezés, hanem arról is, hogy az állami támogatással dolgozó készítők erőforrásai (idő, pénz, információ) jelentős előnybe is hozzák őket a biztonsági cégekkel szemben.