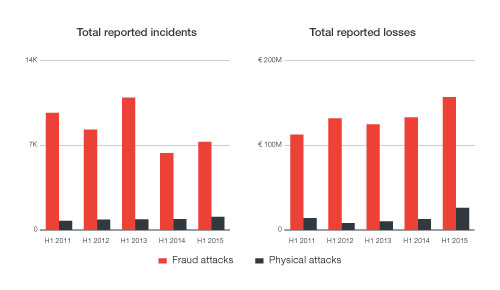

A Trend Micro és az Europol EC3 intézményének jelentése szerint csupán az elmúlt egy év során 15 százalékkal, 7000 fölé emelkedett az ATM-ek elleni kibertámadások száma Európában, minden eddiginél komolyabb anyagi kárt okozva. Ráadásul az adatok valószínűleg közel sem fedik a valóságot, hiszen a támadásokról jelenleg nincs bejelentési kötelezettsége az európai pénzintézeteknek.

Az európai ATM biztonsági csoport (European ATM Security Team) adatai alapján az egységes euro-pénzforgalmi övezet (SEPA – Single Euro Payments Area) 10 tagállamának pénzintézetét érte már veszteség ilyen jellegű incidensek során, világszerte pedig további 53 országot érintett eddig a probléma. A szakemberek szerint egyelőre még csak az elején járunk a folyamatnak.

Az is baj, ha elavult, az is, ha túl modern

A Trend Micro kutatásai alapján a nem naprakész operációs rendszerek, komoly biztonsági rést jelentenek. Ilyen például a Windows XP, melyhez már 2014 óta nem készülnek biztonsági frissítések, miközben a világszerte található több mint 3 millió ATM túlnyomó többségén még ez az operációs rendszer fut. Az IT-biztonsági cég szerint már egy újabb operációs rendszerre (Windows 7) történő átállás is komoly lépést jelentene a biztonságosabb bankautomaták felé. Ez azonban sokszor nem lehetséges, hiszen a használatban lévő szoftverek nem kompatibilisek az újabb operációs rendszerekkel.

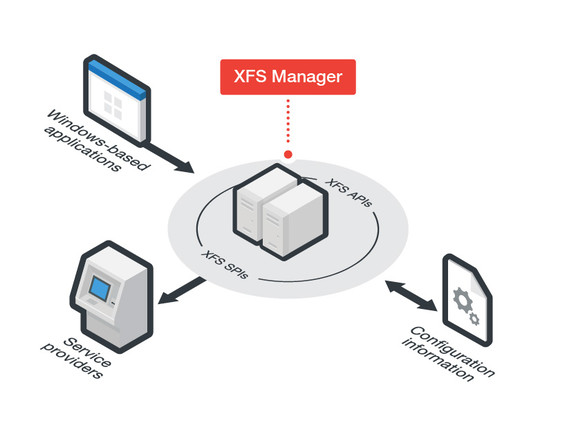

További kockázati tényezőt jelent, hogy az ATM-beszállítók újabban elkezdtek olyan köztes szoftvereket, midware-eket alkalmazni, mint amilyen az XFS (eXtensions for Financial Service). A midware-ek nem részei az operációs rendszernek, hanem az alkalmazások közötti kommunikációt, valamint adatkezelést teszik lehetővé. Így például a PIN-kód bevitelében, illetve a készpénz kiadásában is szerepet játszanak, függetlenül az automata típusától. Ezáltal azonban újabb támadási felületet jelentenek a kiberbűnözők számára.

Az alvilág már szemet vetett az európai pénzintézetekre

Bár a bankszektor az egyik olyan iparág, amely kiemelkedően sokat áldoz az informatikai biztonságra, valamint a legszigorúbb törvényi előírásoknak kell megfelelnie, a kiberbűnözők mégis komolyan szemet vetettek a pénzintézetekre. Az ATM malware-ek ugyan még nem jelentek meg a feketepiacon, jelenleg úgymond „saját használatra” készülnek – ám mindez csupán idő kérdése.

Latin-Amerika mellett már a kelet-európai kereskedelmi bankok biztonsági rései is utat nyitottak a kiberbűnözőknek. Az első ATM malware, a Skimer már 2009-ben felbukkant, Padpin fenyegetésről 2014-ben számoltak be először, 2015-ben pedig már az első platformfüggetlen – bármilyen ATM platformon működő – malware is megjelent Kelet-Európában, a Suceful (Backdoor.ATM.Suceful).

Behálózott bankautomaták

A szakemberek szerint – ahogy egy másik „népszerű” malware-típus, a zsaroló vírus esetében –, a következő lépcsőfok a bankokat célzó programoknál is a hálózati szintű támadás lesz: „Amennyiben a kiberbűnözők képesek bejutni egy bank hálózatába, távolról vezérelve akár egy ATM-készpénzfelvételt is kezdeményezhetnek, vagy SWIFT átutalásokat indíthatnak. A fertőzés emellett a hálózaton keresztül könnyedén tovább is terjedhet. Kevés a realitása, hogy rövid távon, a banki szoftverek fejlesztése annyira felgyorsuljon, hogy azok mindig lépést tudjanak tartani a legújabb fenyegetésekkel, illetve az új igényekkel, és így megfelelő biztonságot nyújtsanak a funkcionális kompatibilitás mellett.” – mondta el Bárány Zsolt, az IT biztonsági cég Magyarországért és Romániáért felelős regionális ügyfélmenedzsere.

A SypEye leleplezése reményre adhat okot

Az egyik leghíresebb bankokat célzó malware, a SpyEye létrehozásáért és terjesztéséért felelős Alekszandr Andrejevics Panyin ügyében nemrégiben született meg az ítélet: a kiberbűnöző 9 és fél év börtönbüntetést kapott. A SpyEye célja a bankokhoz és pénzügyi weboldalakhoz kapcsolódó felhasználói információk megszerzése volt. A malware-hez készült ccgrabber plugint a hitel- és bankkártyaszámok, illetve CVV kódok begyűjtéséhez használták fel. Emellett rootkit képességekkel is rendelkezett, ezen keresztül képes volt elrejteni a folyamatokat és fájlokat az áldozatok elől.

A Trend Micro Incorporated szakértői szerint a SpyEye esete arra hívja fel a figyelmet, hogy rendkívül fontos az iparági összefogás a kiberbűnözők elleni harcban: Panyint 2013-ban tartóztatták le az FBI nyomozásának köszönhetően, amelyet több iparági szereplő, köztük a Trend Micro is segített. Az IT biztonsági cég által átadott információnak köszönhetően sikerült kideríteni a bűnöző és tettestársai valódi személyazonosságát.