A hírhedt oroszok

Az orosz bázisú Kaspersky kiadott egy részletes jelentést, melyben – amennyire ezt törvényi lehetőségeik engedik – bemutatják az orosz nyelvű kiberbűnözői piacot, a szervezett bűnözés működését, módszereit és struktúráját. Azért beszélnek „orosz nyelvű” piacról, mivel nagyjából egységes alapon és időnként egymással kapcsolatban állónak tekintik azokat a bandákat, amelyek Oroszország, illetve a szovjet utódállamok, elsősorban Ukrajna és a balti államok területén tevékenykednek. Ezt a jelentést ismertetjük most itt röviden.

Felmerül a kérdés, hogy vajon miért szerepelnek a világban olyan kiemelt helyen az orosz nyelvű számítógépes bűnözők? A Kaspersky szakembereinek válasza szerint ennek két fő oka van. Az egyik a sajtóvisszhang: a világ médiumai különös érdeklődéssel követik az orosz (nyelvű) kiberbűnözők tevékenységét: „kiváló a reprezentációjuk”. A másik ok pedig az, hogy ezek a bűnözők elég nyíltan tevékenykednek, viszonylag alaposan megismerhetők az általuk kommunikációra használt platformok, nem titkoltan kereskednek termékekkel és szolgáltatásokkal, fórumokon vitatják meg az alkalmazott módszereket.

Ezek a bűnözők korábban sokféle tevékenységet végeztek, az utóbbi években azonban a hangsúly az üzleti jellegű támadásokra helyeződött át – vagyis vagy pénzt lopnak, vagy pedig pénzügyi adatokat. A jelentés készítői a teljesség igénye nélkül fel is sorolják azokat a legnagyobb támadásokat, melyek a közelmúltban zajlottak le pénzügyi rendszerek ellen: az Ibank trójai (2006), ZeuS (2007), SpyEye (2009), Carberp (2010), Carbanak (2013). Az is trend, hogy míg korábban a személyes adatokat, illetve az ügyfelek pénzét támadták elsősorban, az utóbbi időben egyre kifinomultabb módszerekkel magukat a bankokat és pénzforgalmi rendszereket veszik célba.

A fő keretek

A Kaspersky Lab adatai szerint 2012 és 2015 között a hatóságok Európában és a szovjet utódállamokban több mint 160 olyan, oroszul beszélő személyt tartóztattak le, akiket azzal vádoltak meg, hogy kisebb vagy nagyobb kiberbűnözői csoportok tagjai voltak, és malware segítségével végrehajtott pénzlopásban vettek részt. A biztonsági vállalkozás becslése szerint a szóban forgó csoportok összesen több mint 790 millió dolláros kárt okoztak, ebből körülbelül 509 millió dollárnyit olyan országokban kaszáltak, amelyek nem voltak a hajdani Szovjetunió tagállamai. De – teszik hozzá – ez az összeg csak a hivatalosan megismerhető és bizonyított károkozáson alapul, valójában a ténylegesen ellopott pénz mennyisége ennél biztosan sokkal nagyobb.

A Kaspesky Lab speciális részlege (Computer Incidents Investigation Team) 330-nál több kiberbiztonsági incidens kivizsgálásában segítette a hatóságokat: ezeknek több mint 95 százalékában a bűnözők vagy pénzt, vagy pénzügyi információkat loptak el. Habár a „pénzügyre szakosodott” oroszul beszélő kiberbűnözők száma növekszik, de csak kis mértékben, a „piac telítődött”. A Kaspersky szakértői szerint a szervezett bűnözői csoportok az elmúlt három évben körülbelül ezer új tagot toboroztak – nagyon sokféle munkára: a programírástól kezdve a pénzmosókig. Azt nagyon nehéz megbecsülni, hogy ebben az alvilági szegmensben hány igazi nehézfiú (akik a legfontosabb tevékenységeket végzik, illetve akik irányítják a működést) tevékenykedik, de a biztonsági cég munkatársa úgy saccolják, hogy nagyjából 20 ember számít kulcsfigurának: az ő kezükben futnak össze a szálak. A kisebb, közepes és nagyobb csoportok számát még megbecsülni sem próbálták, mivel a más illegális tevékenységekben is összefonódó gangek szétválasztása igen nehéz.

A fentiek miatt a speciális csoport szakemberei kiválasztották az öt legnagyobb, kifejezetten pénzügyi akciókra szakosodott bandát, akiket már évek óta figyelnek, és az ő tevékenységük alapján jellemzik ezt az alvilági e szegmensét. Ezeket a bűnszervezeteket két-három éve monitorozzák rendszeresen, és mindegyik aktív még, tíz és negyven fő között van a létszámuk, és Oroszország mellett akciókat hajtanak végre az Egyesült Államokban, Nagy-Britanniában, Ausztráliában, Franciaországban, Olaszországban és Németországban is.

Mivel jelenleg is folyó nyomozásokról van szó, melyekben a Kaspersky is részt vesz, így vannak információk, amelyeket nem hozhatnak nyilvánosságra, de a megismert adatok alapján készítettek egy általános jellemzést.

Termékek és szolgáltatások

A kívülállók számára nehezen megközelíthető underground piactereken a bűnözői csoportok „termékeket” és „szolgáltatásokat” kínálnak az érdeklődőknek.

A termékek közé tartoznak:

- trójaiak: olyan szoftverek, melyek illetéktelenül hozzáférnek a számítógépekhez vagy mobileszközökhöz, és melynek segítségével onnan adatokat vagy a felhasználó fiókjából pénzt lopnak

- exploitok: olyan szoftverek, melyek sebezhetőségeket használnak ki valamilyen célból az áldozatok számítógépén, eszközén

- adatbázisok: kártyaadatok vagy egyéb, értékesíthető információk

- internetes forgalmi adatok: profilok, internetes viselkedési minták

A szolgáltatások közé számolják:

- spamküldés

- túlterheléses támadások (DDoS)

- malware-tesztelés

- a vírusvédelmi rendszerek által nem detektálható kódokat tartalmazó víruscsomagok

- malware-bérleti lehetőség

- dedikált szerverek bérleti lehetősége

- VPN-szolgáltatás

- olyan hosztingszolgáltatás, amelynél nincs reakció a káros tartalomra, így nincs letiltás

- botnetek bérbeadása

- hitelkártyaadatok kereskedelme

- a hamis adatok hitelesítése

- a káros, illetve a reklámokat tartalmazó oldalak népszerűsítése a keresőkben

- a feketepiaci termékek és szolgáltatások tranzakcióinak lebonyolítása

- pénzmosás

A bűnözők a pénzügyi tranzakciókra általában valamilyen elektronikus fizetési szolgáltatást használnak (például: WebMoney, Perfect Money, Bitcoin stb.).

A kínált szolgáltatásokból a megrendelők általában a céljaikhoz (adatlopás, pénzlopás, kémkedés stb.) mért csomagokat válogatnak össze.

A kiberbűnözők munkaerőpiaca

Az ilyen kiterjedt rendszernek, amely a fenti szolgáltatásokat képes biztosítani, teljes IT-ökoszisztémával kell rendelkeznie – munkaerő szempontjából jórészt ugyanolyan szerkezetűek ezek a csoportok, mint egy hagyományos informatikai vállalat: vannak programozók, webtervezők, rendszergazdák, tesztelők, illetve az úgynevezett „cryptorok”, akiknek az a dolga, hogy a malware-ek észrevétlenül surranjanak át a vírusvédelmi rendszereken, illetve felfedezetlenül, rejtve működjenek.

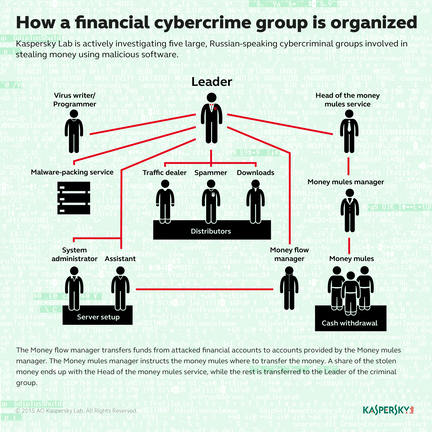

Ez a felsorolás csak a kifejezett IT-szakembereket tartalmazza, a teljes infrastruktúrához természetesen hozzátartoznak a csoport vezetői, a pénzmosással foglalkozó „menedzserek”, illetve azok, akik az ellopott banki adatok alapján pl. a világ különböző részein ATM-eken hamis kártyákkal kiürítik a feltört számlákat („money mules”). Ez a szervezeti elkülönülés azt eredményezi, hogy az utóbbiaknál a főnökök és a közreműködők közötti viszony nem annyira munkáltató/alkalmazott, hanem inkább partneri együttműködés. A vezetők a közreműködőknek vagy fix fizetést adnak, vagy pedig projektszerűen díjazzák őket.

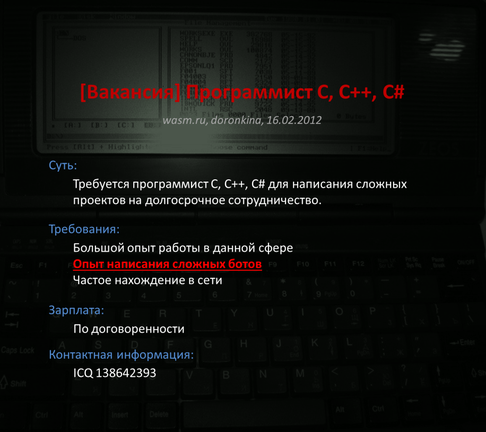

A bűnözői tevékenységhez szükséges szakembereket vagy közreműködőket alvilági, félig zárt fórumokon toborozzák, ahol rendes leírást adnak az elvárt képességekről – pl. gyakorlat a zombihálózatok megtervezésében, üzemeltetésében. Az „alkalmazottak”, „partnerek” egy része tudja, hogy illegális tevékenységben vesz részt, a többi nem – ez utóbbiakat egyszerűbb feladatokra használják. Érdekes, hogy a vezetők éppúgy spórolnak, mint a legális vállalkozások vezetői: igyekeznek olyan vidékekről toborozni a szakembereket, ahol alacsonyak a bérek, mivel ezek az emberek olcsóbban elvégzik a munkákat. Bizonyos esetekben feltétel vagy előny az is, ha az illető nem vett még részt kiberbűnözői akciókban.

Szervezeti formák

A pénz vagy a pénzügyi adatok megszerzése különféle módokon lehetséges, ennek három fő formája van: megbízásos akciók, egyszemélyes vagy kis létszámú csoportokkal, illetve nagy szervezett csapattal végrehajtott projekt. Mindig a feladathoz választják a módot, ezek a módszerek akár keveredhetnek is.

A megbízásos forma a legegyszerűbb és legolcsóbb a vezetők számára: kiadják a feladatot – szerezzenek minél több pénzt a célpontoktól –, biztosítanak bizonyos eszközöket, majd az előre megbeszéltek alapján osztoznak. Az ilyen bűncselekmények három fő típusa: bankszámlák megcsapolása, zsarolóprogramokból szereznek bevételt, feltört prepaid előfizetéseken emelt díjas számokra küldött sms-ek után jutnak pénzhez.

A Kaspersky szakértői szerint ezek a megbízásos akciók egyre kevésbé népszerűek az orosz nyelvű bűnözők között, és ennek fő oka, hogy az emelt díjas sms-ek küldését egy törvényi szigorítás megnehezítette Oroszországban.

A kis csoportos módszer főként abban különbözik az előbbitől, hogy itt a bűnözők már saját rendszert építenek ki, és maguknak dolgoznak. Ez már sokkal nagyobb befektetést igényel, mivel a szükséges eszközöket, infrastruktúrát meg kell szerezni a feketepiacon, így csak akkor éri meg, ha viszonylag biztosra mennek – és a felderítés is pénzbe kerül. És mivel a gyakran nem elég képzett bűnözők nem feltétlenül informatikai szakemberek, nagyobb a lebukás veszélye – általában az ilyen bűnözők letartóztatásáról szólnak a hírek, mivel gyakran hibáznak.

A harmadik típus, a nagy szervezetek jelentősen különböznek az előbbiektől, mivel ezek a társaságok már komoly tőkével vágnak bele a vállalkozásokba, profi módon szervezik meg a feladatok szétosztását, jó szakembereket alkalmaznak, és ők már nemcsak magánszemélyeket, hanem pénzintézeteket is célba vesznek – szinte úgy működnek, mint egy hagyományos vállalat, csak mások a céljaik.

Belső felépítés a nagy szervezeteknél

Ezek a csoportok gyakran sokmillió dolláros zsákmányt szereznek, akcióikat alapos, hónapokig tartó előkészítő munka előzi meg: az infrastruktúra kialakítása, a malware megalkotása és letesztelése, a célpont felderítése stb.

A csapatban szigorú munkamegosztás van: a programozók felelősek a malware megírásáért: ez gyakran legalább kettőt jelent, mivel eggyel meg kell fertőzni az adott rendszert, egy másikkal pedig meg kell szerezni az adatokat. Előfordul, hogy a feketepiacról beszerzett vírust módosítanak, de a nagy szervezetek „adnak magukra”, és a biztosabb siker érdekében maguk fejlesztik ki a malware-t – ilyenkor felértékelődik a programozók szerepe.

A vírusírók munkáját egészíti ki a tesztelőké, akik gyakorlatilag ugyanúgy dolgoznak, mint a legális világban, csak ők a specifikációk alapján a malware-ket tesztelik.

A webtervezők és webes programozók általában külsősök, akik távmunkában készítik el a hamis weboldalakat, az adathalász honlapokat, a fertőző weboldalakat stb.

A disztribútorok munkája az, hogy a kész kártékony programokat a lehető legtöbb eszközre eljuttassák: ők profilozzák a felhasználókat, trükköket találnak ki, hogy a vírust és a felhasználót összehozzák (pl. fertőzött e-mailek vagy weboldalak).

Előfordul, hogy a kiválasztott módszer nem elegendő minden célba vett számítógép megfertőzésére, ilyenkor alkalmaznak hackereket, vagyis olyan nagy tudású informatikusokat, akik jó pénzért hajlandóak az adott egyedi problémákat megoldani – ők az egész folyamat legképzettebb szakemberei.

A beindított sikeres támadás technikai hátterét, a zökkenőmentes működést, a kódok működésének ellenőrzését a rendszergazdák látják el – ők is hasonlóképp dolgoznak, mint a legális világban tevékenykedő kollégáik, csak a céljuk más.

Létezik még egy speciális feladatkör is a bandákban, az „ügyfélszolgálatosé”. A sikerhez bizonyos esetekben nem elegendő a technológiai háttér, valódi emberektől is szükség van információkra, esetleg interakciókra. Ezt oldják meg a social engineeringben járatos bűnözők, akik például a szóbeli megerősítést adják meg, magukat a célba vett intézmény alkalmazottjának kiadva.

A folyamat végén állnak azok, akik a technikai végrehajtás után valójában megszerzik a pénzt (money flow managers), az ő szerepük kiemelten fontos. A pénzhez hozzájutni többféle módon lehetséges, ez intézményenként változik, ezért ezek a bűnözők alaposan felkészülnek, a pénzintézmény működésének legapróbb részleteit is megismerik, hogy kidolgozzák azt a módszert, amellyel a legbiztosabban, a legkisebb kockázattal hozzá lehet jutni az ellopni kívánt összegekhez. Nagy hozzáértést és felkészültséget kívánó munka, így ők kiemelt szerepet játszanak a bűntényben, és általában részesedést kapnak, nem fix összeget.

Ha megvan a zsákmány, akkor lépnek színre a pénzmosók, akik egy saját maguk által létrehozott infrastruktúra segítségével megjáratják a lopott pénzt, eltüntetik, tisztára mossák, majd eljuttatják a lopás megszervezőihez, a vezetőkhöz, illetve a megadott helyre.

Külön feladatuk van az úgynevezett „stuffereknek”, akiknek szintén egyfajta pénzmosó szerepük van: az ellopott pénzen árukat vásárolnak az e-boltokban, majd ezeket eladják, és a pénzt eljuttatják a megadottaknak, százalék fejében.

A sor végén áll az „agy”, a főnök, aki az akciókat kitalálja és megszervezi.

A fenti szerepek természetesen a gyakorlatból elvont általánosítások, nincs kőbe vésve, hogy így kell működni, ezek a szervezetek rugalmasan alakítják saját struktúrájukat. A Kaspersky szakemberei a vizsgált csoportok tevékenysége alapján hasonlóképp elvonták egy átlagos támadás forgatókönyvét is:

- felderítés: a legfontosabb, hogy a lehető legtöbb releváns információt összegyűjtsék a célpontról

- fertőzés: a meghatározott módszerekkel be kell juttatni a kártékony kódokat a célba vett rendszerekbe (fertőzött e-mail, fertőzött weboldal stb.), majd a fertőzés elrejtése és stabilizálása

- a rendszer felderítése, az adatlopó program implementálása távolról

- a pénz megszerzése

A jelentés végén a Kaspersky szakemberei kitérnek arra, hogy miért olyan sikeresek az orosz nyelvű kiberbűnözők (is):

- nincs elég képzett szakember a bűnüldöző szerveknél

- az elégtelen törvényi környezet miatt a bűnözők könnyen elkerülhetik a felelősségre vonást vagy enyhe büntetéssel megússzák

- mivel ez a fajta bűnözés nemzetközi, fellépni ellene csak nemzetközi összefogással lehet, és ez jelenleg nem kielégítő