High-tech közkézen

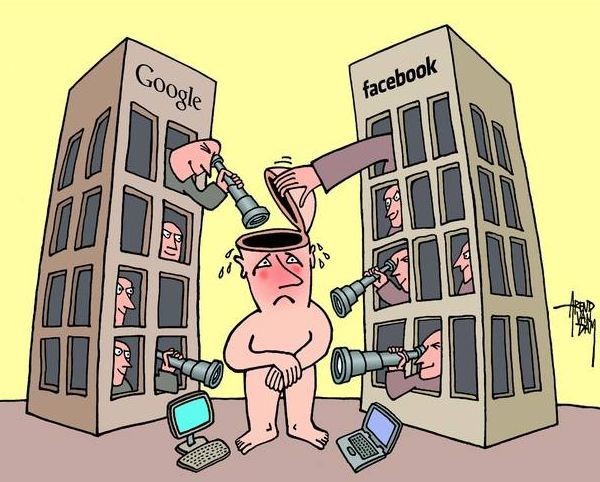

Az egyszeri felhasználó a gyakori figyelmeztetések ellenére is vajmi keveset törődik internetes tevékenysége biztonságával, az meg végképp ritkán fordul meg a fejében, hogy a hagyományos publikus neten szinte minden lépése (vissza)követhető, ha megvan az ehhez szükséges tudás és technikai háttér. Manapság viszont a csapból is internetes megfigyelési, lehallgatási, adatlopási ügyek folynak, és mára minden eddiginél igazabb lett a mondás: az információ hatalom. Az internetnek azonban nem csak a mindenki számára látható, napi szinten használt része van. Léteznek olyan hálózatok is, melyek tartalma és forgalma rejtve maradhat a kíváncsi szemek előtt, és ami fontos: használóik névtelensége sokkal inkább bizonyíték, mint ígéret. Az egyik ilyen „internet az internetben” a Tor, azaz a Hagyma-projekt.

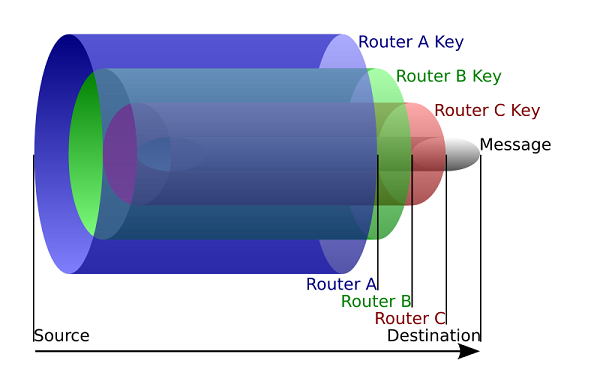

A Tort (The Onion Router) eredetileg az amerikai haditengerészet felhasználására szánták. A hálózat az úgynevezett hagyma elosztó technológiára épül, amit a kilencvenes évek végén fejlesztettek ki, és a haditengerészet 1998-ban védetett le. A megoldás lényege, hogy egy adott adatcsomagot a rendszer több, egymásra épülő titkosítási réteggel lát el, miközben az bizonyos számú node-on, több részre darabolva (átjárón) áthalad végső célja felé, és az üzenetet végül csak a végállomás tudja teljes mértékben összerakni és visszafejteni. Az akkor még TOR-ként (tehát betűszóként) írt és ismert programot 2002. szeptember 20-án mutatták be, második generációja pedig 2004 nyarára készült el. A fejlesztést főleg az amerikai haditengerészet finanszírozta, de miután mindenki számára elérhetővé tették, és Tor Project néven 2006 decemberétől egy nonprofit szervezet gondozásában fejlődött tovább, további támogatói is akadtak. 2012 óta a kétmillió dolláros éves költségvetés 80 százaléka az amerikai kormánytól származik, a fennmaradó részt pedig a svéd kormány és számos egyéb szervezet, valamit több ezer egyéni felhasználó adja.

Miért adta tehát a nyilvánosság kezébe ezt a technológiát az amerikai hadsereg? A választ erre maga a Tor működési elve adja meg. Szép dolog, hogy a rendszer több gépen is végigkergeti az adatokat, mielőtt az elérne igazi céljához az egyik kijáraton, de ha csak néhány számítógép (illetve hozzájuk kapcsolódó felhasználó) van a rendszerben, akkor nagy értelme nincs az anonimizálásnak, hiszen ismerjük a lehetséges node-okat, így előbb-utóbb kideríthető lenne a küldő fél személyazonossága. A megoldás egyszerű: sok gép kell a hálózatba, és ezt a legegyszerűbben úgy lehet elérni, hogy mindenki számára szabadon elérhetővé tesszük azt. Onnantól kezdve rendelkezésre áll az a kritikus tömeg, ami már lehetetlenné teszi a Toron belül zajló kommunikáció esetében a küldő fél azonosítását. Így lett tehát egy hadiipari fejlesztésből mindenki által használható internetes álca, és így eshet meg, hogy legális és illegális dolgok egyaránt megférnek a Toron, hiszen ha az ember megfelelően gondoskodik nyomainak eltüntetéséről, lényegében azonosíthatatlan.

Szerepjáték

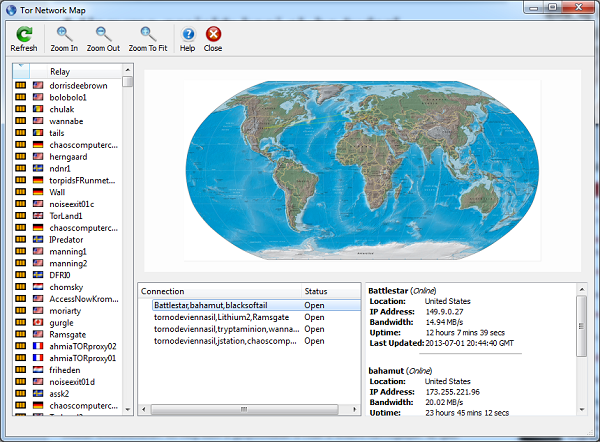

A Toron belül több szerepet is felvehetünk. Lehetünk csak kliensek, azaz csak használjuk a hálózatot, de az nem használ minket. Ha segíteni szeretnénk a Toron belül az adatforgalom irányítását és elkendőzését, akkor beállíthatjuk, hogy a gépünk útválasztóként (non-exit relay node) működjön. Ilyenkor engedélyezzük, hogy a Toron belüli adatforgalmazásra használják a gépünket, de a hagyományos internetre való kilépést nem. Harmadik opcióként azt is vállalhatjuk, hogy kilépőt (Tor-exit) üzemeltetünk, de ezzel bánjunk nagyon óvatosan (alapvetően nem ajánlott ezt engedélyezni), ugyanis ha valami a mi ajtónkat használva lép ki a hagyományos világhálóra, ha valaki vissza akarja követni az adat útját, hozzánk fog eljutni, ugyanis kezdeményezőként a mi IP címünk fog szerepelni. Volt már ilyenre példa, tavaly novemberben az ausztrál rendőrség lefoglalta egy férfi számítógépeit, mert azokat egy gyerekpornó-hálózat részeként azonosította, holott William Weber pusztán Tor-kilépőként üzemeltetett néhány szervert, elmondása szerint azért, hogy segítsen másoknak tényleg azonosíthatatlanul használni az internetet.

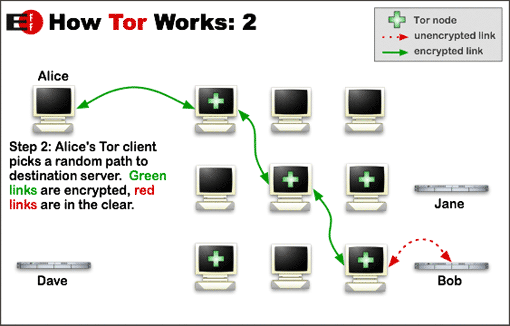

Amikor belépünk a Tor hálózatába, a rendszer felépít egy véletlenszerűen kiválasztott útvonalat, amin keresztül a kommunikáció zajlani fog. Egy ilyen útvonalban a kezdeményezőn és a Tor-kilépőn kívül még három gép van, amik útválasztóként és a forgalom titkosítójaként szolgálnak. Ezek a node-ok sosem ismerik az általuk közvetített adat valódi tartalmát, mert az a kezdeményezőtől kezdve folyamatosan újabb és újabb réteggel kerül titkosításra, és csak a végén, a Tor-kilépő tudja visszafejteni teljesen. A felépítésből adódóan a Tor-kilépő (illetve előtte a node-ok) sosem tudják, mi a kommunikáció kiindulópontja, a tartalmat viszont a Tor-kilépő ismerni fogja, hiszen az ő feladata arról lehámozni az előtte rárakott „hagymarétegeket”, majd továbbítani a célállomás felé, ha az a hagyományos interneten belül van. Ezért fontos megjegyezni, hogy ha a böngészés során nem maradunk kizárólag a Tor hálózatán belül, a rendszer csak anonimitást, nem pedig titkosítást biztosít! Érdemes tehát valamilyen egyéb titkosítást is használni (például SSL-t), ha azt akarjuk, hogy az általunk küldött adatok a Torból kilépve se legyenek meztelenek. Az eredetileg felépített útvonalat a rendszer folyamatosan, nagyjából tízpercenként megújítja, ezzel is nehezítve a célzott megfigyelést, és ugyanez történik, ha az útvonal egyik vagy több eleme valamilyen okból kiesik. Ez az aktuálisan használt folyosó sebességétől függetlenül megtörténik, úgyhogy ne lepődjünk meg, ha az egyébként sem villámgyors böngészés sebességében változásokat tapasztalunk.

Persze, a Tor sem az egyetlen és végső megoldás, ha kilétünk titokban tartására vágyunk. Ha például valaki megfigyelés alatt tart egy gépet, valamint néhány, a Tor hálózaton kívüli valószínűsített célpontot, a többi alacsony késleltetésű hálózati megoldáshoz hasonlóan bizonyos módszerekkel kikövetkeztetheti, hogy egy bizonyos adatforgalom melyik két tényleges végpont között zajlik. Az éppen használt böngésző beállításaiban is érdemes rendet rakni, kikapcsolni mindenféle Javascript, cookie és egyéb lehetőséget, amik segítségével valamilyen módon azonosításra alkalmas adatokhoz juthatnak ki a gépünkről. És ahogy már fentebb is említettük, titkosítás hiányában a Tort elhagyó forgalomba már bárki hozzáértő belekukkanthat.

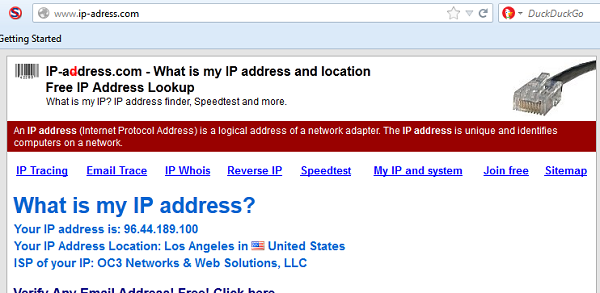

Mivel Toron keresztül böngészve a hagyományos internetet az IP-nk a Tor-kilépő szerepét betöltő gép IP-je, a Tor segítségével a régiós tartalomkorlátozásokat is megkerülhetjük. Ennek főleg azokban az országokban örülnek nagyon, ahol erős netcenzúra működik. A Tails segítségével pedig egy olyan rendszert hordhatunk magunkkal, melynek használatával semmi nyomot nem hagyunk magunk után az adott számítógépen, kommunikációnk pedig végig anonim és titkosított.

A hagyma próbája az evés

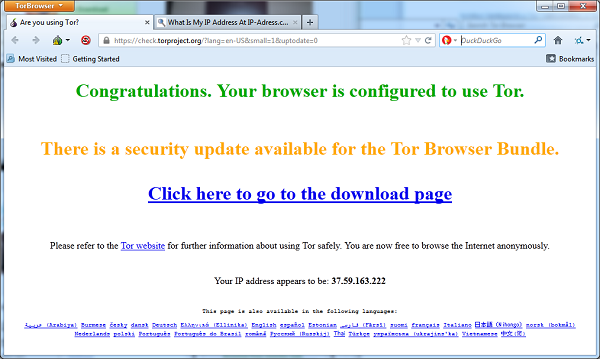

Ha az ember bele akar kóstolni a Tor lehetőségeibe, kíváncsi arra, mit rejt ez a legtöbb ember előtt rejtve működő hálózat, először telepítenie kell egy kliensprogramot, amivel felcsatlakozik a Torra. Kezdőknek ajánlott a Tor Project oldaláról letölthető Tor Browser Bundle, ami egy előre konfigurált böngészőt is tartalmaz, nem kell telepíteni, teljesen hordozható, és lényegében egy kattintással máris belecsöppenthetünk az ismeretlenbe – a Vidalia elindításával a böngésző is automatikusan betöltődik. Mielőtt nekivágunk a Tor feltérképezésének, szánjunk legalább néhány percet a beállítások átnézésére, mert bár az alapbeállítás valószínűleg a legtöbb felhasználó számára megfelelő, azért nem árt tisztában lenni a lehetőségekkel. Ugyanitt kérhetünk bármikor új „személyazonosságot”, nézhetjük meg a hálózat aktuális állapotát, beállíthatjuk szerepünket, adatforgalmi statisztikánkat. Maga a böngésző úgy van előre konfigurálva, hogy túl sokat ne kelljen foglalkozni a beállításokkal, de a JavaScript be van kapcsolva, így ha nem akarjuk, hogy JS fusson, miközben Toron keresztül böngészünk, érdemes azt is kikapcsolni.

Bent vagyunk tehát a hálózaton, esnénk is neki az eddig számunkra elérhetetlen oldalaknak, amikor újabb legyőzendő akadállyal találkozunk – a hagyományos webes keresőknek a Toron belül semmi hasznát nem vesszük. Az oldalak címei is teljesen eltérnek a megszokottól, a formátum itt xyz.onion, és a hagyományos weben elérhetetlenek. A Toron a bevált keresőknek, keresési metódusoknak sem nagyon vesszük hasznát, viszont az elinduláshoz szükséges hub oldalak (vagy wikik) némi keresgélés után előtúrhatóak. Ezek nélkül nem sokra megyünk a .onion tartomány alá tartozó oldalak felkutatásában, és még ezek a gyűjtőoldalak is csak a felszínt karcolgatják, az igazi különlegességeket bizony tudnunk kell, merre találjuk. Az sem könnyíti meg a dolgot, hogy számos oldal bizonyos időközönként megváltoztatja a címét, és ha a változást nem követik le valamelyik Tor gyűjtőoldalon, akkor nem lesz egyszerű újra megtalálni. Én a nagyjából egyhetes keresgélés alatt is belefutottam olyan oldalakba, amiket megtalálásuk után néhány nappal már hiába próbáltam újra felkeresni, a kedvencekben eltárolt cím érvénytelen volt.

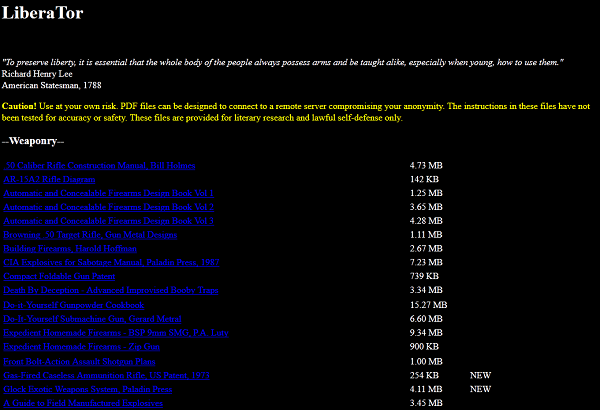

A Toron rengeteg olyan oldal és szolgáltatás van, amelyek a „rendes” interneten nem maradhatnának fenn. Itt mindenféle politikai nézetnek és vallásnak szabad fóruma van, az újságíróknak és bloggereknek nem kell tartani az állami cenzúrától (és ha okosan járnak el, a lebukás veszélyétől), egyébként szinte hozzáférhetetlen könyveket, dokumentumokat olvashatunk el. Sok a fájlhoszting vagy fájlcserélő oldal, vannak Toros e-mail szolgáltatások, chatszobák, ezernyi fórum a legkülönfélébb témákban. De ugyanezt a szabadságot, ami megvéd a cenzúrától, a kíváncsi szemektől és biztosítja a teljes szólás-, vélemény- és információszabadságot, az illegálisnak minősített tevékenységek művelői is maximálisan kihasználják.

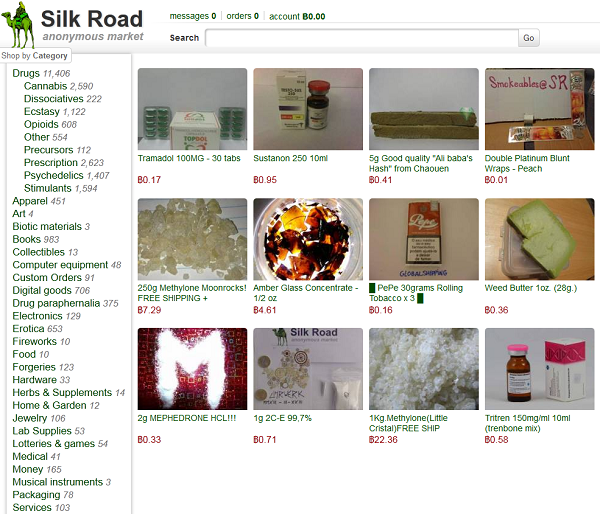

A Tor talán két legismertebb oldala a Silk Road és a Blackmarket Reloaded. Ezek gyakorlatilag a Tor mindenféle korlátozástól mentes webáruházaiként működnek, és kis túlzással, amit itt nem tudunk beszerezni, az nem is létezik. Kábítószerek, gyógyszerek, feltört felhasználói fiókok, PayPal és bankkártya információk (egyes esetekben garantált fedezettel), mindenféle spéci szoftverek, fegyverek, eredeti és hamisított okiratok stb. Az áruért szinte kizárólag valamilyen digitális valutával, általában Bitcoinnal fizethetünk, van értékelési rendszer, lehet kérdezni az eladóktól, viszont vásárlás esetén a kockázat a vásárlót terheli, hiszen előre fizet, és valamennyire ki kell adnia magát az eladónak. (Egyesek viszont működtetnek közvetítő raktárakat, de ezek használata persze plusz pénzbe kerül).

A Hidden Wiki és a Tor Wiki igen tisztességes link- és szolgáltatásgyűjtemény, már csak ez a két oldal is több heti böngésznivalót biztosít. Itt témák szerint vannak csoportosítva az oldalak: többek között könyv, zene, mély szakmai útmutatók és fórumok, szivárogtatás, hálózati szolgáltatások, és szerencsére külön szekciót dedikálnak a csalóknak is. Sajnos ugyanilyen könnyű például pedofil tartalomhoz is eljutni, bár a legtöbb gyűjtőoldalon szerencsére egyre kevésbé jellemző az ilyen oldalak kirakatba helyezése.

Néhány millió forintnak megfelelő összegért cserébe akár teljesen új személyazonosságot kaphatunk, kitöröltethetjük nyomainkat az internetről, meghekkeltethetünk bizonyos adatbázisokat, és akár megrendelésre meglovasíttathatunk ezt-azt.

Számomra a legmellbevágóbb talán egy olyan oldal volt, amin élő embereken végzett kísérletekről számoltak be, ijesztő pontossággal és hidegvérrel (bár ennek hitelességéről ellentétes állításokat lehet találni, reméljük, hogy tényleg csak egy nagyon ízetlen tréfáról van szó). Ennél mélyebbre már nem volt gyomrom süllyedni a mélywebben, de a teljesség igénye nélkül felsorolt illegális tevékenységek sora is jól mutatja, valójában mennyire hatékony a Tor, ha személyazonosságunk elrejtéséről van szó.

Csak egy eszköz

Sokan kritizálják a Tort és a többi, még ennél is speciálisabb, anonimitást biztosító számítógépes hálózatot (I2P, Freenet), mondván nagyon megkönnyítik az illegális tevékenységeket. Hasonló vádak érik a mostanában szárnyaikat bontogató digitális valutákat is, de végső soron nem szabad elfelejteni, hogy ezek csak eszközök, és negatívumaik mellett sok előnyük is van. Számos országban korlátozzák valamilyen módon az interneten elérhető tartalmat, cenzúrázzák a sajtót, az állandó megfigyelésről nem is beszélve (és itt nem csak a PRISM-ről van szó, ma már szinte minden vállalat az adatainkra utazik). Az anonim hálózatok lehetőséget biztosítanak ezek kikerülésére, ez pedig jó dolog. Az, hogy a Tort nem csak erre használják, nem a technika hibája.